Ransomware wie Crypto Locker oder Locky und wie sie nicht alle heißen, entwickeln sich ja mehr und mehr zur Pest. Nur in wenigen Fällen gibt es die Möglichkeit die verschlüsselten Daten wiederherzustellen. Ohne Backup kann der Schaden schnell sehr groß werden.

Da die Trojaner meisten von einem Client aus anfangen Daten zu verschlüsseln und dabei auch vor Netzlaufwerken nicht halt machen, nützt der beste Virenschutz meist wenig auf dem Fileserver selbst.

Es gibt aber für Windows Fileserver aber die Möglichkeit den Schaden möglichst gering zu halten, denn ich glaube niemand will morgens in die Firma kommen und komplett verschlüsselte Netzlaufwerke vorfinden wollen. Helfen kann dabei der „Resourcen-Manager für Dateiserver“.

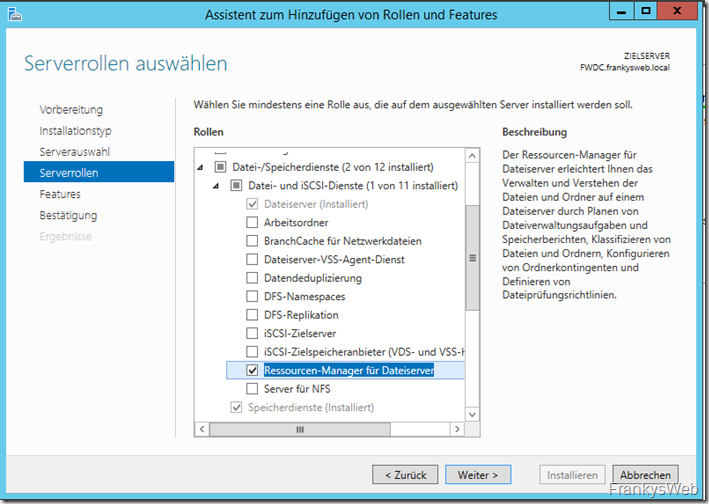

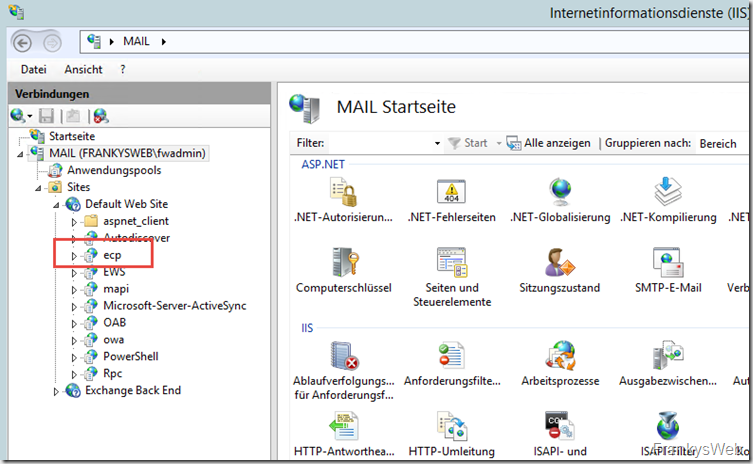

Wenn noch nicht geschehen muss der Resourcen-Manager zunächst installiert werden:

![image image]()

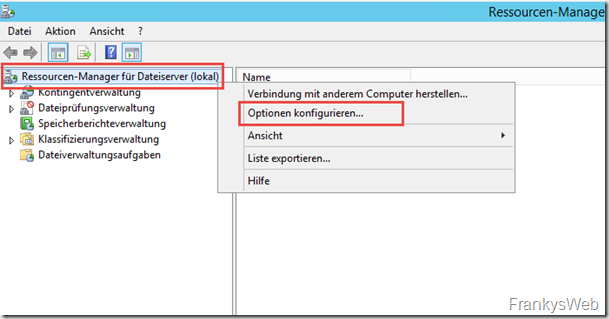

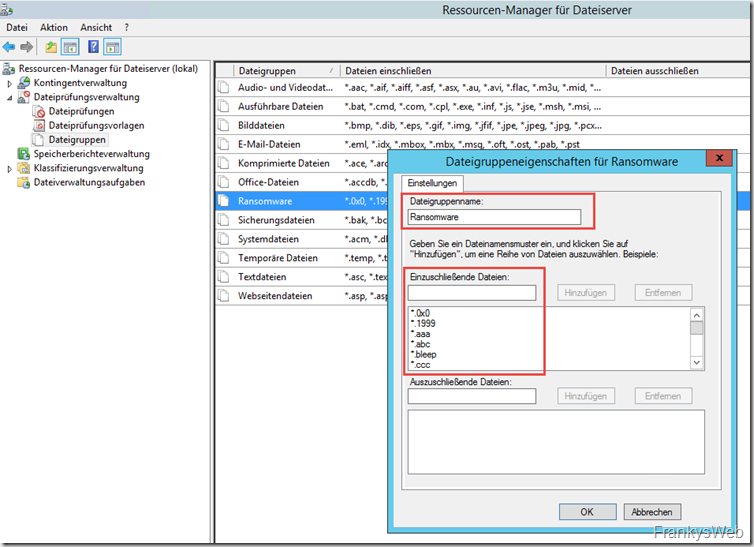

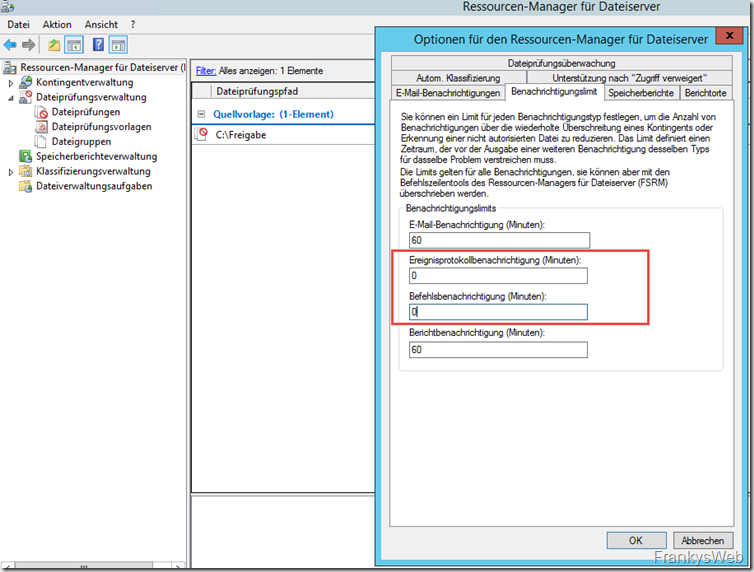

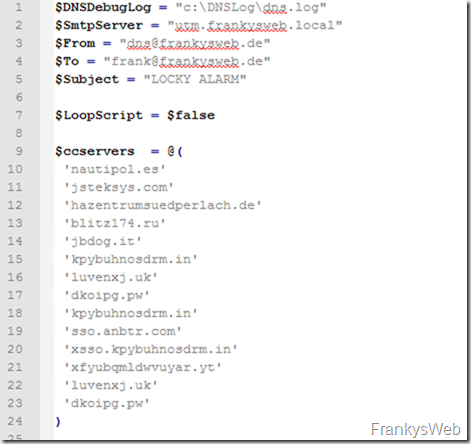

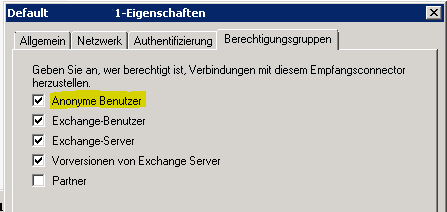

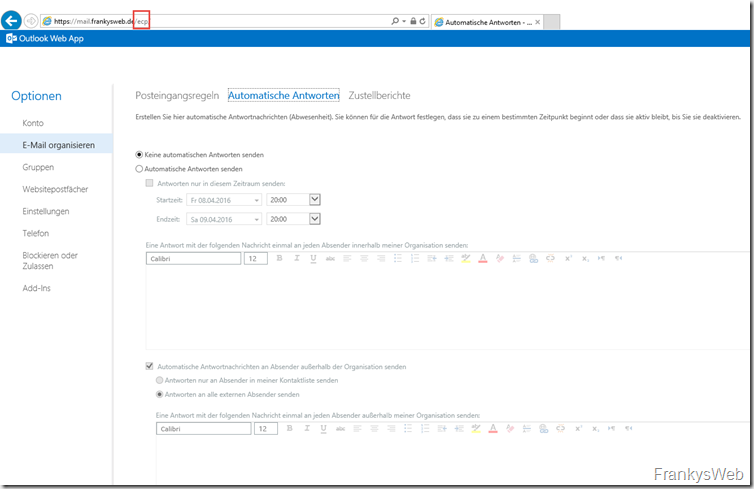

Nach der Installation, kann der Resourcen-Manager konfiguriert werden. In den Optionen kann zunächst einmal ein SMTP Server für E-Mail Benachrichtigungen eingetragen werden:

![image image]()

![image image]()

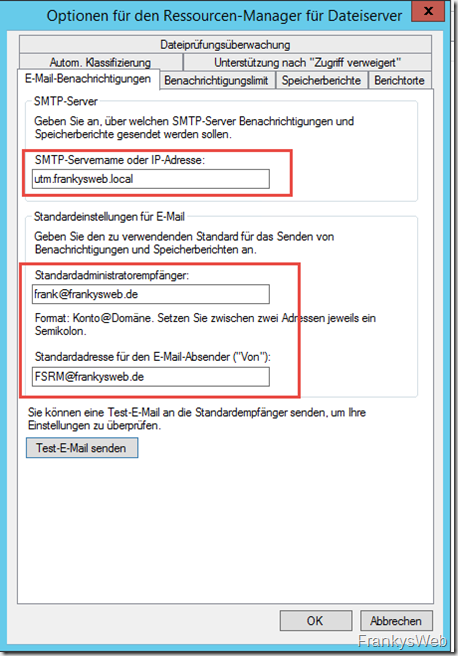

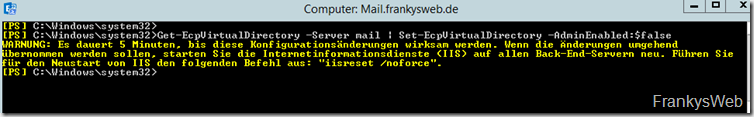

Jetzt kann eine neue Dateigruppe angelegt werden, die alle Dateiendungen enthält, welche von den Trojanern benutzt wird. Da es sich um ziemliche viele Endungen handelt, geht das am einfachsten via PowerShell, hier als Beispiel für Server 2012 R2:

New-FsrmFileGroup -Name "Ransomware" –IncludePattern @("*.k","*.encoderpass","*.locky","*.key","*.ecc","*.ezz","*.exx","*.zzz","*.xyz","*.aaa","*.abc","*.ccc","*.vvv","*.xxx","*.ttt","*.micro","*.encrypted","*.locked","*.crypto","_crypt","*.crinf","*.r5a","*.xrtn","*.XTBL","*.crypt","*.R16M01D05","*.pzdc","*.good","*.LOL!","*.OMG!","*.RDM","*.RRK","*.encryptedRSA","*.crjoker","*.EnCiPhErEd","*.LeChiffre","*.keybtc@inbox_com","*.0x0","*.bleep","*.1999","*.vault","*.HA3","*.toxcrypt","*.magic","*.SUPERCRYPT","*.CTBL","*.CTB2","*.locky","HELPDECRYPT.TXT","HELP_YOUR_FILES.TXT","HELP_TO_DECRYPT_YOUR_FILES.txt","RECOVERY_KEY.txt","HELP_RESTORE_FILES.txt","HELP_RECOVER_FILES.txt","HELP_TO_SAVE_FILES.txt","DecryptAllFiles.txt","DECRYPT_INSTRUCTIONS.TXT","INSTRUCCIONES_DESCIFRADO.TXT","How_To_Recover_Files.txt","YOUR_FILES.HTML","YOUR_FILES.url","encryptor_raas_readme_liesmich.txt","Help_Decrypt.txt","DECRYPT_INSTRUCTION.TXT","HOW_TO_DECRYPT_FILES.TXT","ReadDecryptFilesHere.txt","Coin.Locker.txt","_secret_code.txt","About_Files.txt","Read.txt","ReadMe.txt","DECRYPT_ReadMe.TXT","DecryptAllFiles.txt","FILESAREGONE.TXT","IAMREADYTOPAY.TXT","HELLOTHERE.TXT","READTHISNOW!!!.TXT","SECRETIDHERE.KEY","IHAVEYOURSECRET.KEY","SECRET.KEY","HELPDECYPRT_YOUR_FILES.HTML","help_decrypt_your_files.html","HELP_TO_SAVE_FILES.txt","RECOVERY_FILES.txt","RECOVERY_FILE.TXT","RECOVERY_FILE*.txt","HowtoRESTORE_FILES.txt","HowtoRestore_FILES.txt","howto_recover_file.txt","restorefiles.txt","howrecover+*.txt","_how_recover.txt","recoveryfile*.txt","recoverfile*.txt","recoveryfile*.txt","Howto_Restore_FILES.TXT","help_recover_instructions+*.txt","_Locky_recover_instructions.txt")

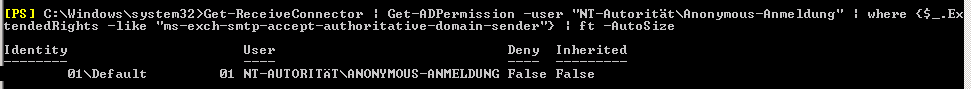

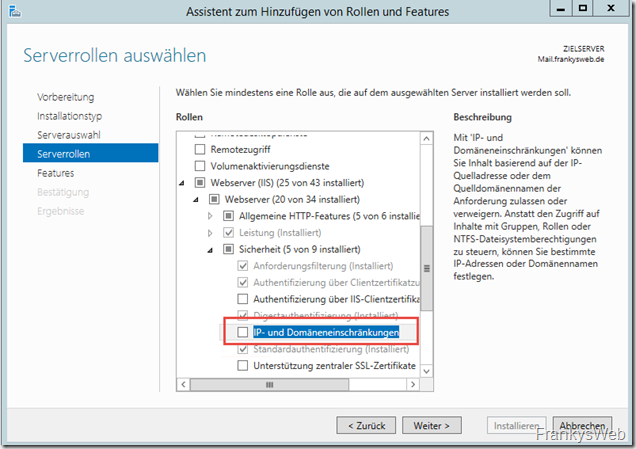

Bei Server 2008 gibt es das CMDLet New-FsrmFileGroup nocht nicht, daher muss man manuell ran:

![Ransomware Ransomware]()

Daher hier noch einmal die Liste mit potenziellen Dateiendungen die von Ransomware verwendet wird:

*.k

*.encoderpass

*.locky

*.key

*.ecc

*.ezz

*.exx

*.zzz

*.xyz

*.aaa

*.abc

*.ccc

*.vvv

*.xxx

*.ttt

*.micro

*.encrypted

*.locked

*.crypto

_crypt

*.crinf

*.r5a

*.xrtn

*.XTBL

*.crypt

*.R16M01D05

*.pzdc

*.good

*.LOL!

*.OMG!

*.RDM

*.RRK

*.encryptedRSA

*.crjoker

*.EnCiPhErEd

*.LeChiffre

*.keybtc@inbox_com

*.0x0

*.bleep

*.1999

*.vault

*.HA3

*.toxcrypt

*.magic

*.SUPERCRYPT

*.CTBL

*.CTB2

*.locky

HELPDECRYPT.TXT

HELP_YOUR_FILES.TXT

HELP_TO_DECRYPT_YOUR_FILES.txt

RECOVERY_KEY.txt

HELP_RESTORE_FILES.txt

HELP_RECOVER_FILES.txt

HELP_TO_SAVE_FILES.txt

DecryptAllFiles.txt

DECRYPT_INSTRUCTIONS.TXT

INSTRUCCIONES_DESCIFRADO.TXT

How_To_Recover_Files.txt

YOUR_FILES.HTML

YOUR_FILES.url

encryptor_raas_readme_liesmich.txt

Help_Decrypt.txt

DECRYPT_INSTRUCTION.TXT

HOW_TO_DECRYPT_FILES.TXT

ReadDecryptFilesHere.txt

Coin.Locker.txt

_secret_code.txt

About_Files.txt

Read.txt

ReadMe.txt

DECRYPT_ReadMe.TXT

DecryptAllFiles.txt

FILESAREGONE.TXT

IAMREADYTOPAY.TXT

HELLOTHERE.TXT

READTHISNOW!!!.TXT

SECRETIDHERE.KEY

IHAVEYOURSECRET.KEY

SECRET.KEY

HELPDECYPRT_YOUR_FILES.HTML

help_decrypt_your_files.html

HELP_TO_SAVE_FILES.txt

RECOVERY_FILES.txt

RECOVERY_FILE.TXT

RECOVERY_FILE*.txt

HowtoRESTORE_FILES.txt

HowtoRestore_FILES.txt

howto_recover_file.txt

restorefiles.txt

howrecover+*.txt

_how_recover.txt

recoveryfile*.txt

recoverfile*.txt

recoveryfile*.txt

Howto_Restore_FILES.TXT

help_recover_instructions+*.txt

_Locky_recover_instructions.txt

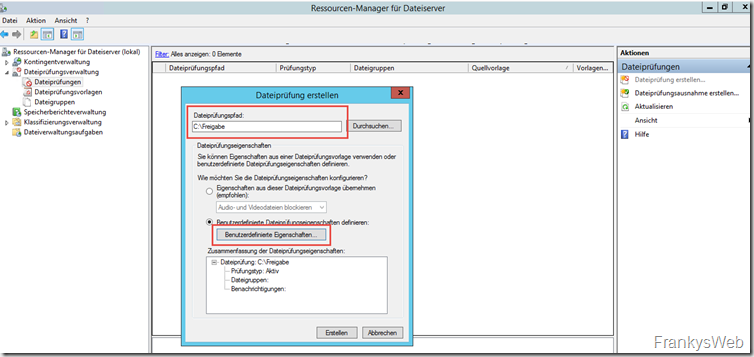

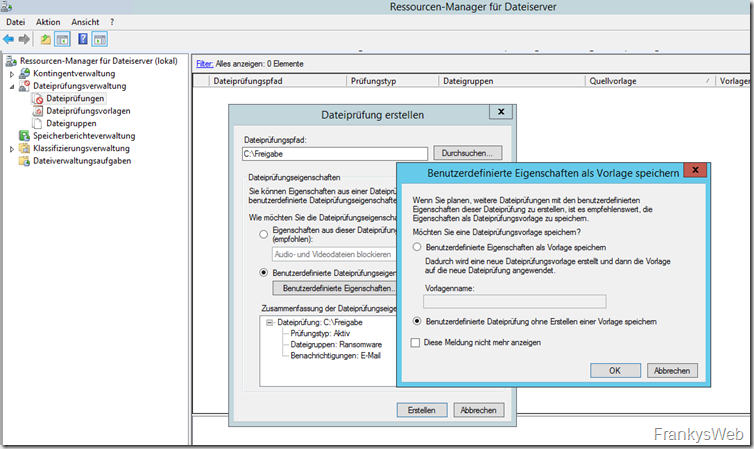

Nachdem die Dateigruppe angelegt wurde, kann eine Dateiprüfung erstellt werden. Als Dateipfüfungspfad wird dann entweder der Pfad zur Freigabe, oder besser einfach das ganze Laufwerk angegeben:

![image image]()

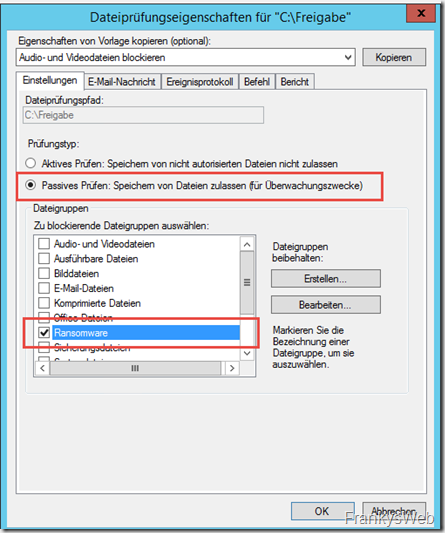

In den „Benutzerdefinierten Eigenschaften“, kann dann die Dateigruppe „Ransomware“ ausgewählt werden, die zuvor erstellt wurde:

![image image]()

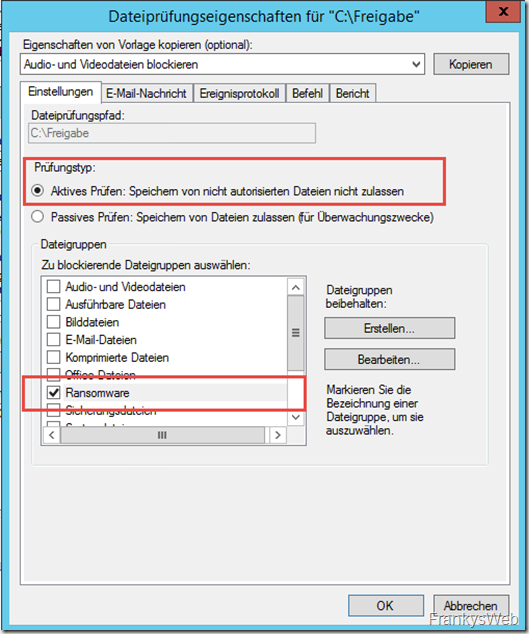

Am besten erst einmal „Passives Prüfen“ auswählen, um sicherzustellen das nicht auch legitime Dateiendungen von irgendwelchen Programmen in der Dateigruppe Ransomware enthalten sind. Ich stelle hier aber direkt auf „Aktives Prüfen“, somit wird verhindert, dass entsprechende Dateiendungen auf dem FileServer gespeichert werden:

![image image]()

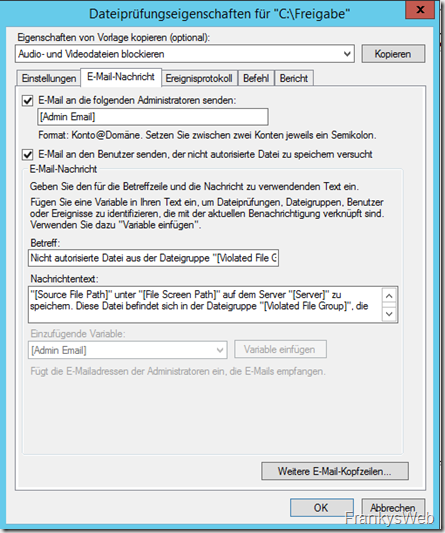

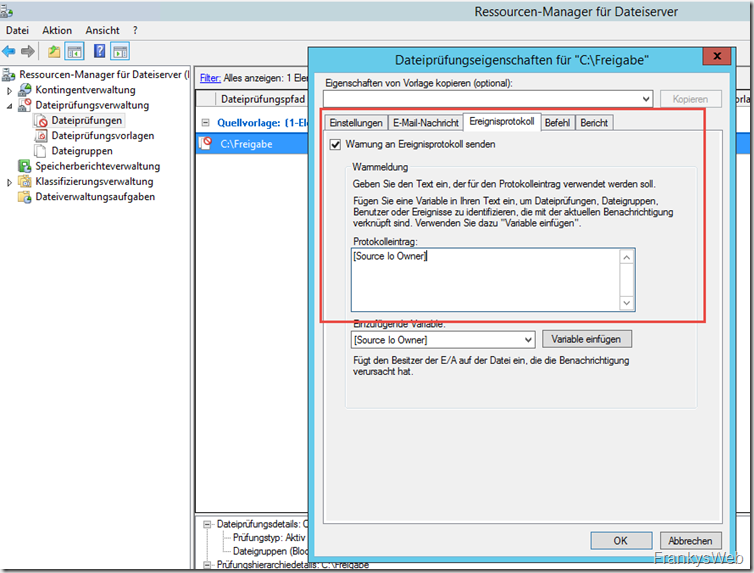

Unter dem Reiter E-Mail Nachricht, kann jetzt noch die E-Mail Benachrichtigung aktiviert werden werden:

![image image]()

Danach kann die Dateiprüfung gespeichert werden

![image image]()

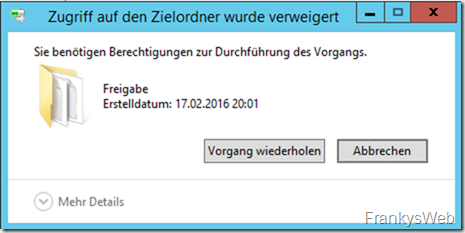

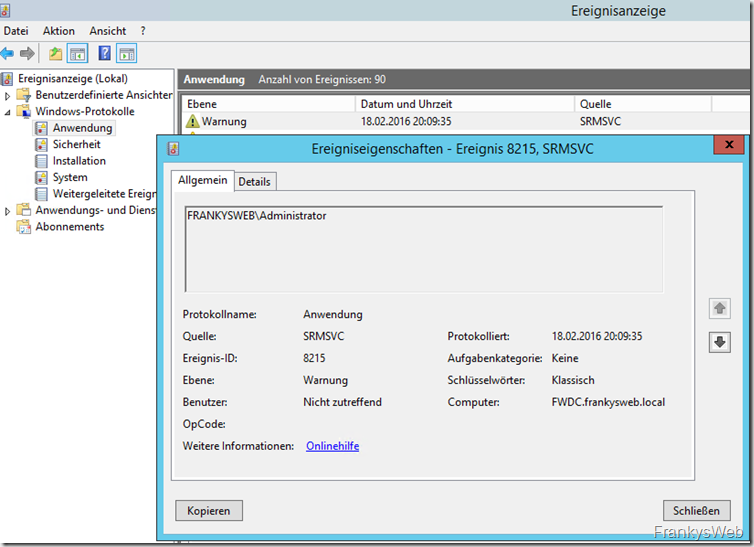

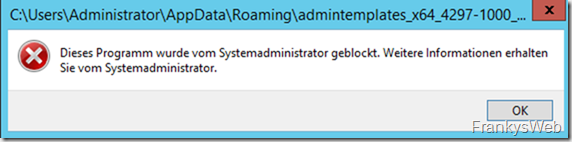

Beim Versuch eine Datei mit einer der Endungen aus der Dateigruppe „Ransomware“ zu erstellen, wird jetzt eine „Zugriff verweigert“-Meldung angezeigt. Die Datei wird nicht erstellt:

![image image]()

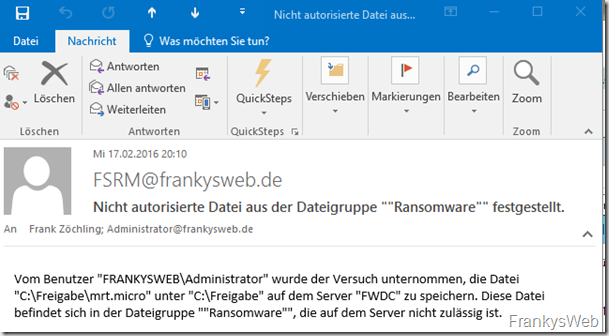

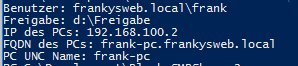

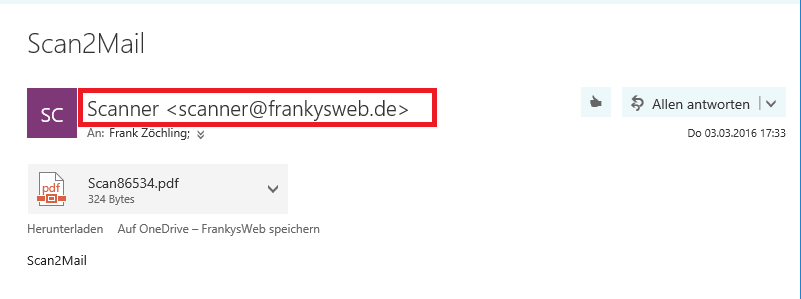

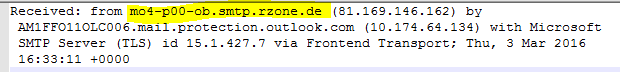

Der Administrator und der Benutzer, erhalten eine entsprechende Mail:

![image image]()

Das Problem an der Sache ist allerdings: Es wird verhindert, dass beispielsweise Dokument.docx als verschlüsselte Datei unter dem Namen Dokument.docx.locky abgespeichert wird, aber kann man nicht vorhersagen, wie sich der Trojaner verhält, es könnte ja auch sein, dass die Datei dann einfach gelöscht wird.

Morgens in die Firma kommen und einen leeren Fileserver vorfinden, will auch niemand…

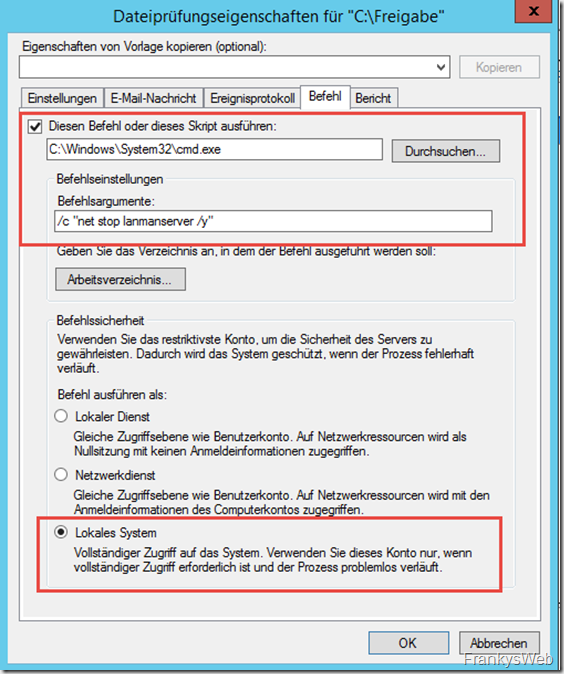

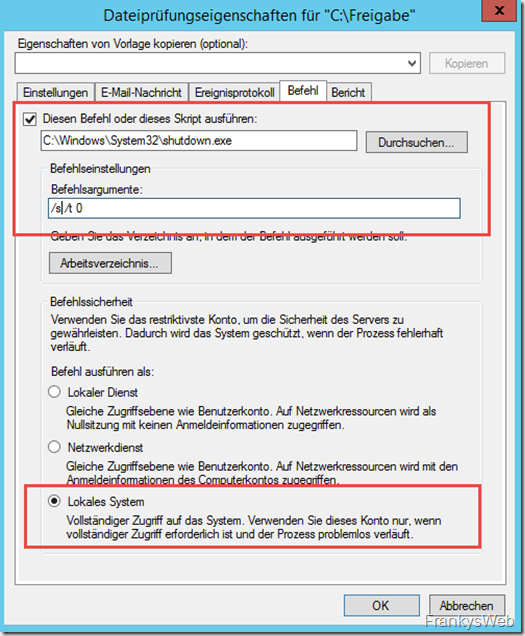

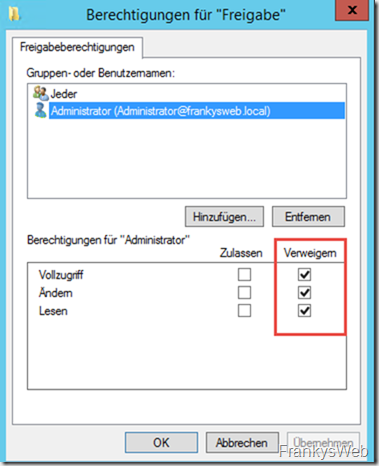

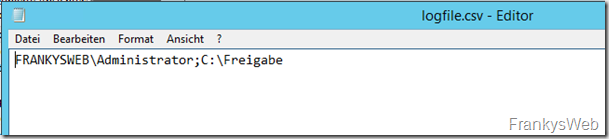

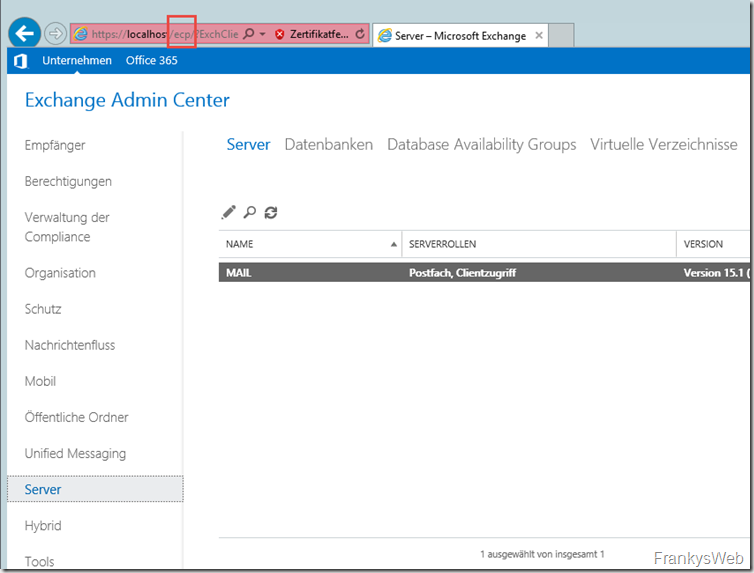

Um leere FileServer zu verhindern lässt sich In der Dateiprüfung unter dem Reiter Befehl, zum Beispiel der Dienst beenden der die Freigabe bereitstellt:

![image image]()

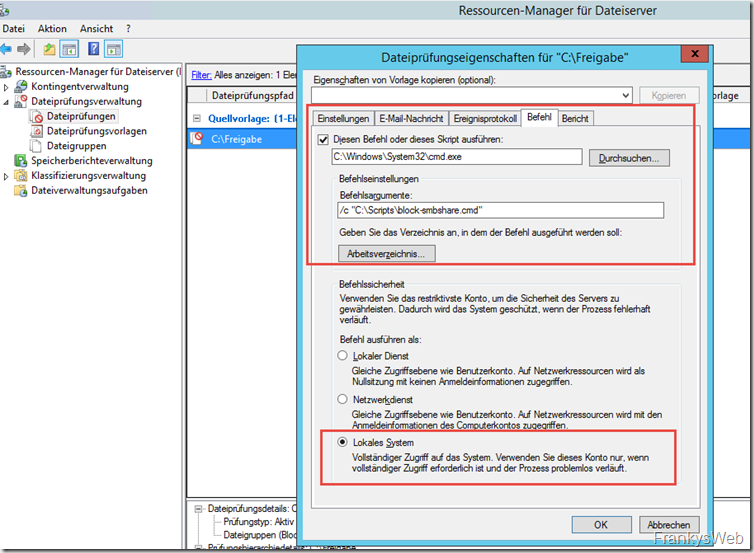

Dann stehen zwar Morgens die Freigaben nicht zur Verfügung, aber das ist immer noch besser als komplett verschlüsselte oder leere FileServer. Am sichersten ist es wahrscheinlich den ganzen Server runterzufahren:

![image image]()

Das ist zwar noch etwas drastischer, aber immer noch besser als das hier:

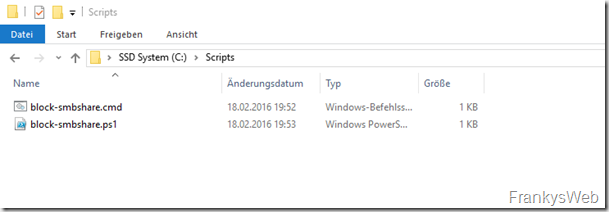

Die Liste der Dateiendungen muss natürlich ständig aktualisiert/angepasst werden. Wer nicht gleich bei der ersten Datei den Server runterfahren will, kann auch ein kleines Script mit einem Counter basteln, welches erst bei einer bestimmten Anzahl von Dateien den Server runterfährt.

Der Beitrag Windows FileServer vor Ransomware / Crypto Locker schützen erschien zuerst auf Franky's Web.