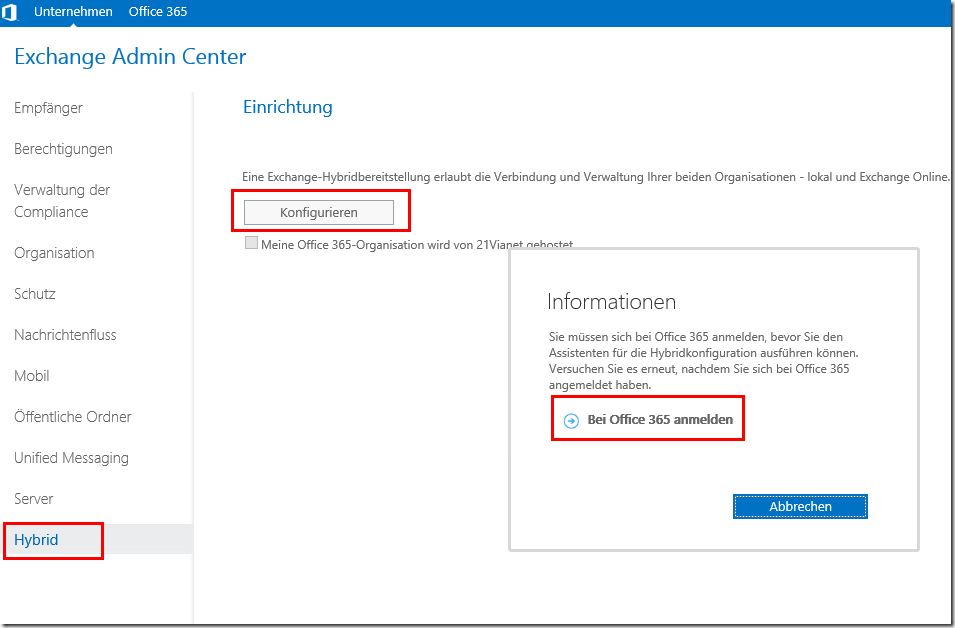

Zum Thema Exchange und Hybrid Modus mit Office 365 habe ich nun schon häufiger Anfragen erhalten. Ich habe mir daher vorgenommen in Zukunft mehr auf das Thema Office 365 in Verbindung mit lokalen Exchange Servern einzugehen. Hier ist nun der erste Artikel zu Exchange 2016 in Verbindung mit Office 365 und dem Hybrid Modus. In diesem Artikel geht es erst einmal um die Testumgebung, die weiteren Artikel behandeln dann die Konfiguration von Office 365 und Exchange 2016.

Hier gibt es also an dieser Stelle erst einmal nur einen Überblick der Testumgebung. Alles Weitere folgt dann in den nächsten Artikeln.

Die Umgebung

Ich habe für diesen Artikel eine kleine Testumgebung installiert. Es gibt einen Domain Controller und einen Exchange 2016 CU9 Server. Beide Server laufen auf Windows Server 2016. Der Name des Active Directory lautet frankysweb.org, dies passt ganz gut, da ich diese Domain auch öffentlich registriert habe, aber derzeit nicht nutze.

Der Domain Controller hört auf den Namen DC1.frankysweb.org, der Exchange Server trägt den Namen EX1.frankysweb.org:

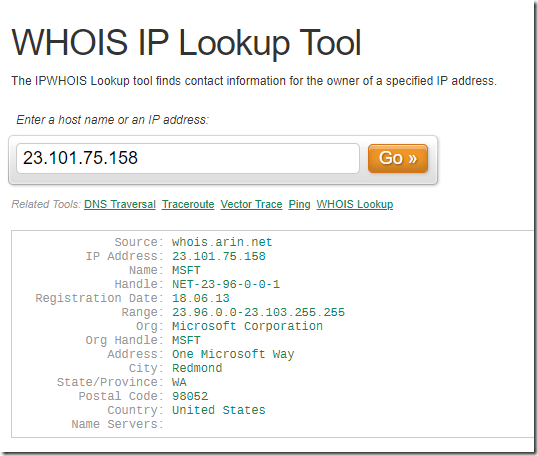

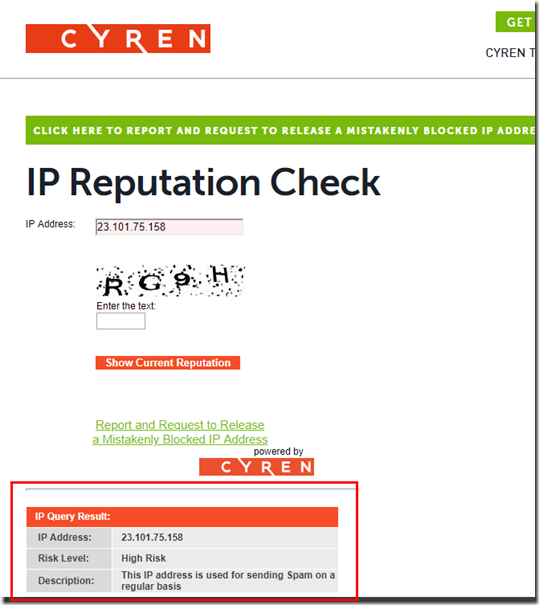

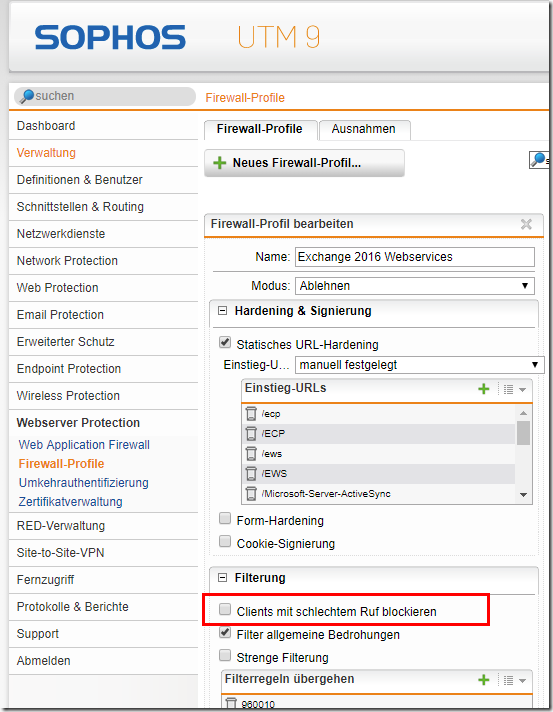

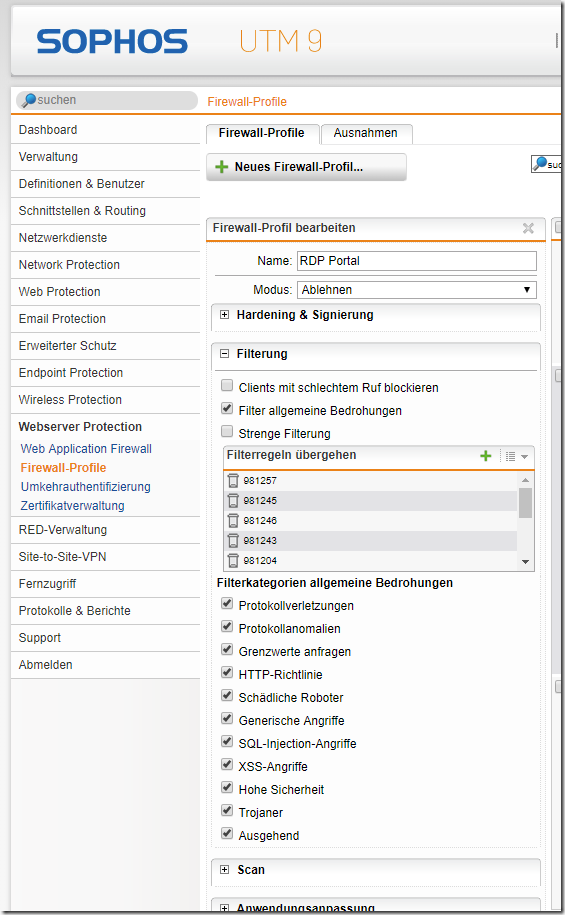

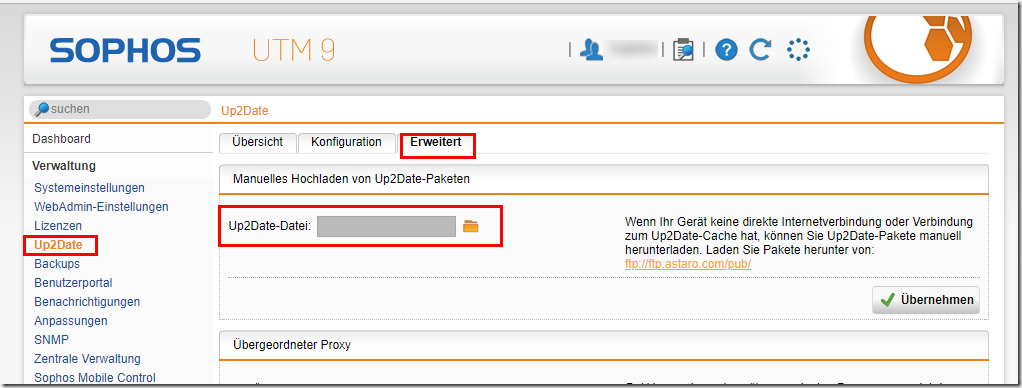

Um die Internetanbindung kümmert sich ein eine Sophos UTM, diese spielt hier allerdings nur eine nebensächliche Rolle. Der Internetanschluss verfügt über eine statische IP-Adresse.

Die öffentlichen DNS Einstellungen für die Domain frankysweb.org sind wie folgt konfiguriert:

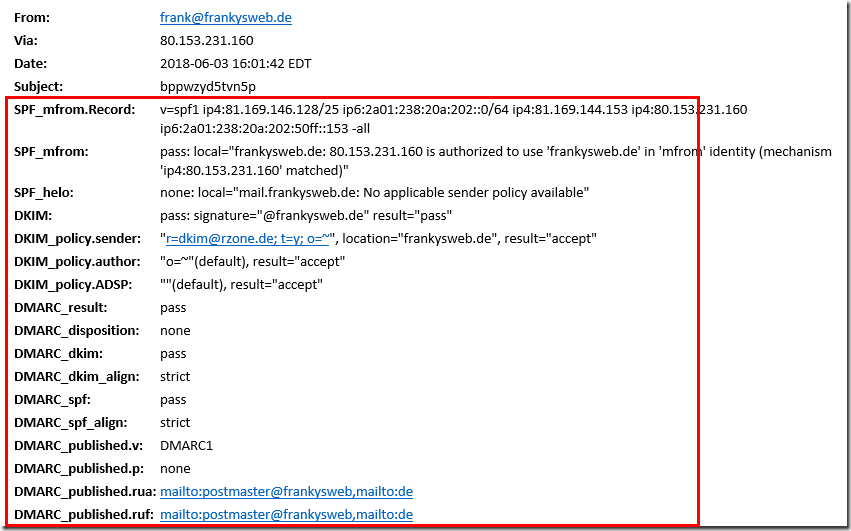

Der MX Eintrag zeigt auf outlook.frankysweb.org und damit auf die feste IP-Adresse des Internetanschlusses. Die Sophos UTM arbeitet als SPAM Filter für eingehende Mails und wird vom Exchange Server als Smarthost für ausgehende Mails benutzt. Zusätzlich gibt es einen SPF Eintrag (siehe TXT Eintrag im Screenshot), welcher nur die statische IP des Internetanschlusses enthält und diese für den Mailversand von frankysweb.org erlaubt.

Details zur Testumgebung

Hier nun ein paar Details zur Testumgebung. Nicht alles ist direkt relevant und dient daher dem besseren Überblick und Verständnis.

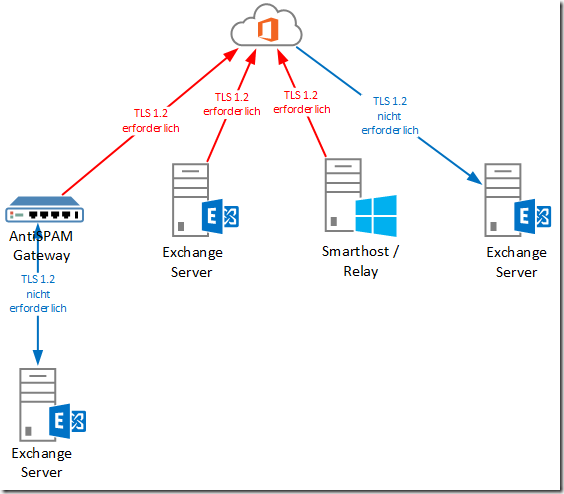

Wie zuvor bereits erwähnt zeigt der MX Eintrag auf die öffentliche IP der Sophos UTM. Die Sophos UTM fungiert in meiner Umgebung als Router und SPAM-Filter. Der Mailfluss ist also bisher wie folgt:

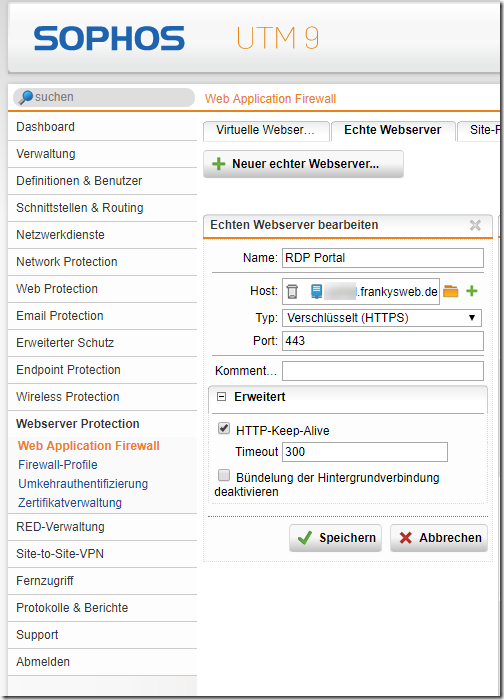

Letztendlich lässt sich dieses Szenario auch mit jedem anderem SPAM-Filter umsetzen. Der SPAM Filter wird auch von Exchange als Smarthost benutzt um Mails an externe Empfänger zu verschicken. Auf der Sophos UTM gibt es ein SMTP Profil, welches alle Mails an frankysweb.org an den Exchange Server der Testumgebung schickt:

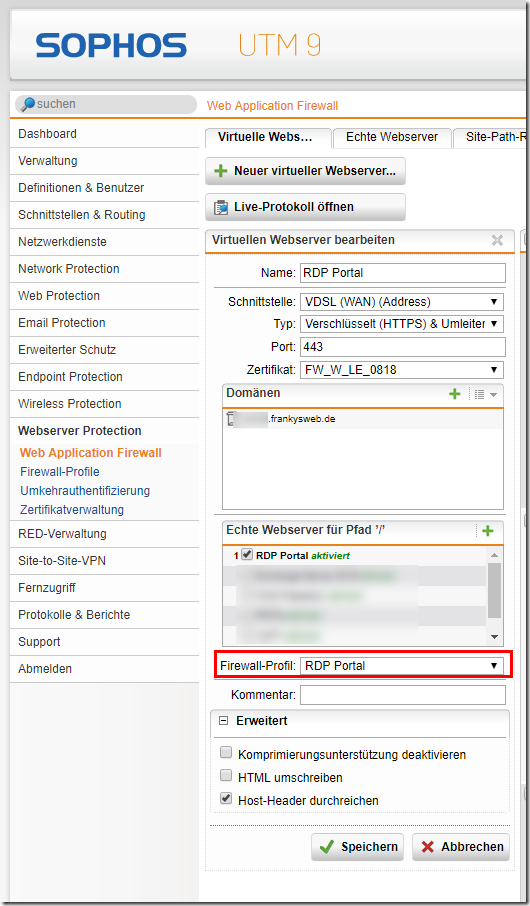

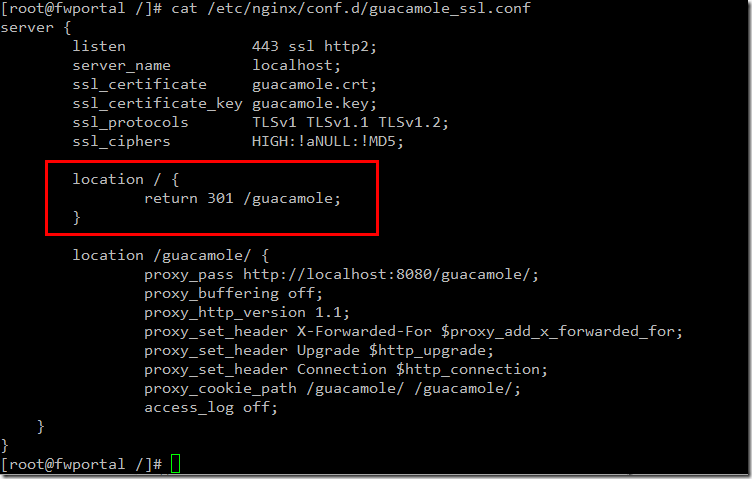

Der Zugriff auf Exchange aus dem Internet erfolgt über den Hostnamen outlook.frankysweb.org, der Hostname ist für alle Protokolle gleich, nur Autodiscover wird unter dem Namen autodiscover.frankysweb.org veröffentlicht. Der Router leitet in diesem Fall via DNAT nur Port 443 an den Exchange Server weiter:

Ich wollte hier bewusst die Webserver Protection der UTM außen vor lassen um die Artikel etwas allgemeiner zu halten.

Outlook Anywhere sowie auch alle anderen virtuellen Verzeichnisse wurden auf dn Namen “outlook.frankysweb.org” konfiguriert:

Hier noch ein Screenshot zum /OWA Verzeichnis. Die anderen Verzeichnisse wurden, mit Ausnahme von /PowerShell auch auf den Hostnamen “outlook.frankysweb.org” konfiguriert:

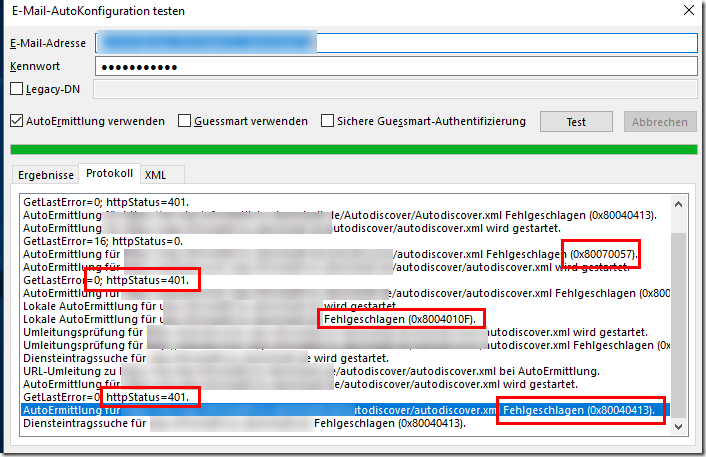

Die Autodiscover URL wurde auf autodiscover.frankysweb.org konfiguriert:

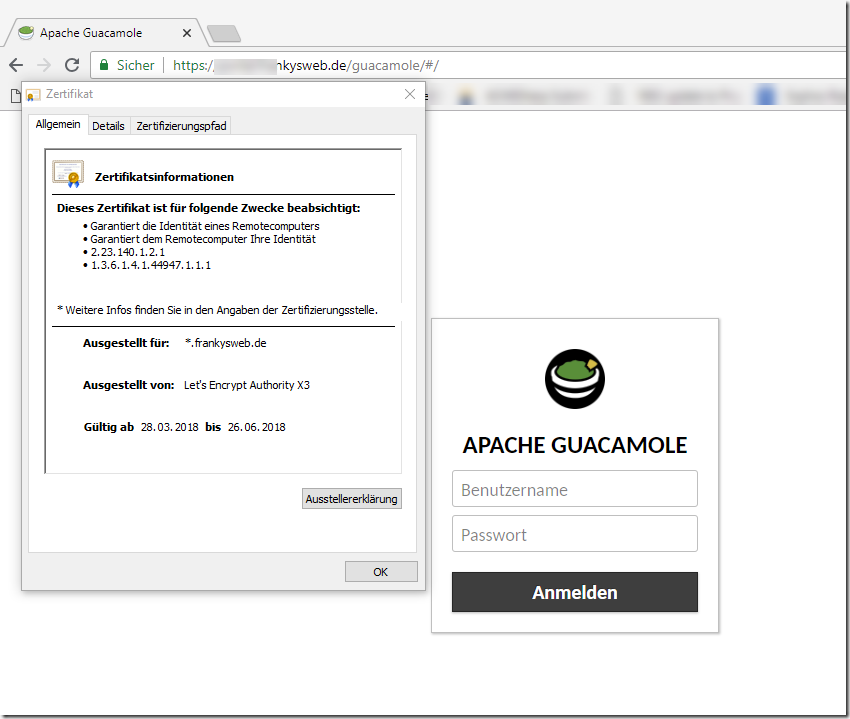

Als Zertifikat kommt ein Wildcard Zertifikat von Let’s Encrypt zum Einsatz:

Im Active Directory habe ich 3 Testbenutzer und eine Verteilergruppe angelegt:

Alle Testbenutzer sind Mitglied der Gruppe “alle”.

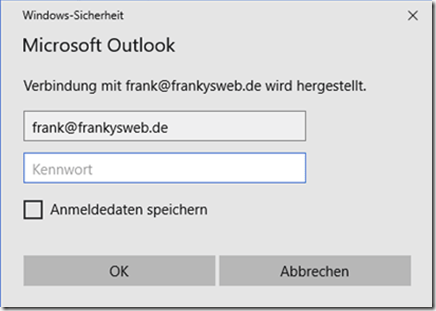

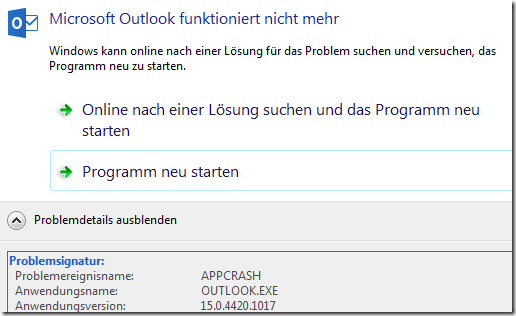

In der Testumgebung habe ich zusätzlich einen Client mit Outlook 2016 installiert. Somit kann auch die Outlook Verbindung geprüft werden.

Soweit zur Testumgebung. Im nächsten Teil geht es dann los mit der Konfiguration von Office 365 und Exchange 2016.

Der Beitrag Exchange 2016: Hybrid Modus mit Office 365 (Teil 1) erschien zuerst auf Frankys Web.