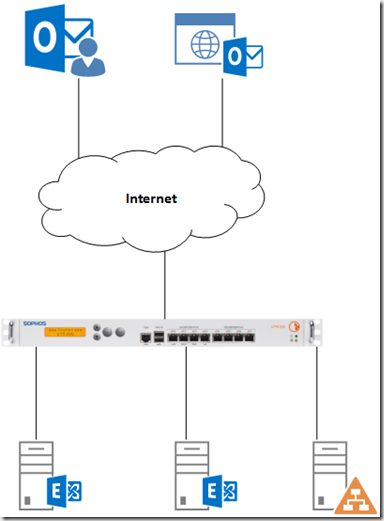

Mit der Sophos UTM 9.2 WAF in Verbindung mit Exchange 2013 bin ich nicht richtig warm geworden. Meiner Meinung nach gab es dort zu viele Dinge die nicht wie ich erwartet hab funktionierten. Aber es gibt jetzt die Sophos UTM 9.3, also ist es Zeit für einen neuen Test. Die Umgebung ist fast unverändert:

![Zeichnung1 Zeichnung1]()

Es handelt sich hier um meine Standard Testumgebung, 2 Exchange 2013 CU7 (CAS + MBX) Server, 1 Domain Controller und Sophos UTM 9.3 (9.303-2)

Exchange und Domain Controller sind auf Server 2012 R2 installiert. Alle Systeme sind als VM installiert. Die Sophos UTM dient als Standard Gateway für die VMs und ist Mitglied des Active Directorys. Für diesen Test gibt es zusätzlich einen Windows 8.1 Client mit Outlook 2013, der nicht Mitglied des Active Directorys ist und Outlook Anywhere nutzen möchte.

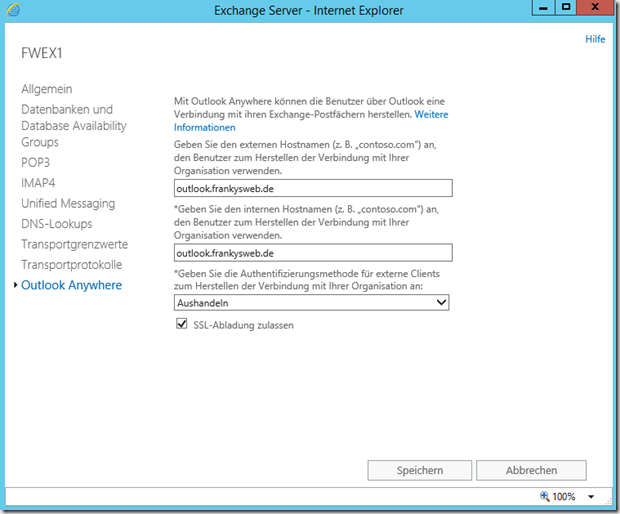

Als Zugriffspunkt für Outlook Anywhere möchte ich den DNS-Namen “outlook.frankysweb.de” verwenden, daher ist dieser Name als interner und externer Hostname konfiguriert:

![image image]()

Hinweis: Ich habe mich dazu entschieden nur 2 Hostnamen zu verwenden. Autodiscover.frankysweb.de für Autodiscover und outlook.frankysweb.de für Outlook Anywhere, OWA und ActiveSync. Es gibt ein paar HowTo’s die alle Dienste mittels eigenen Hostnamen und entsprechenden Regeln trennen. Wenn aber gekaufte Zertifikate verwendet werden, können viele Hostnamen schnell teuer werden, oder aber die externen IPs werden knapp. Ich möchte also alle Exchange Dienste mit 2 Hostnamen und 1 externen IP nutzen können.

Mit Exchange 2013 ist es Best-Practise für internen und externen Zugriffpunkt den gleichen Hostnamen zu verwenden. Bei Exchange 2010 lautete die Empfehlung noch dieses zu trennen. Ich verwende also intern, wie extern den DNS-Namen “outlook.frankysweb.de

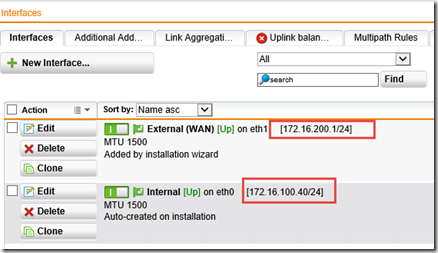

Meine Exchange Server haben IPs aus dem Netz 172.16.100.X, da es sich um eine Testumgebung handelt, habe ich am externen Interface der UTM einen Rechner mit Windows 8.1 gehangen, der nicht Mitglied der Domain ist. der Rechner hat eine externe IP aus dem Netz 172.16.200.X. Im nächsten Screenshot wird es etwas deutlicher:

![image image]()

Die DNS Einträge für autodiscover.frankysweb.de und outlook.frankysweb.de zeigen jeweils auf die externe IP der UTM. In meinem Fall also auf die 172.16.200.1.

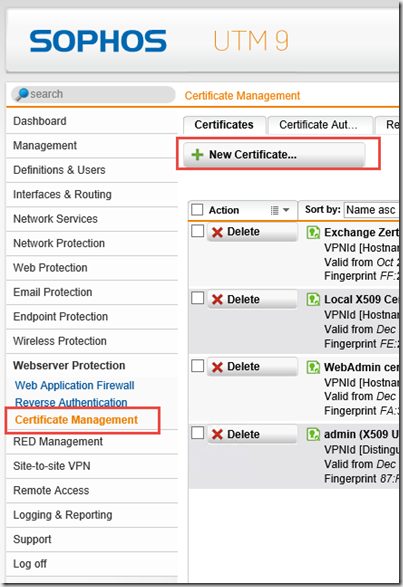

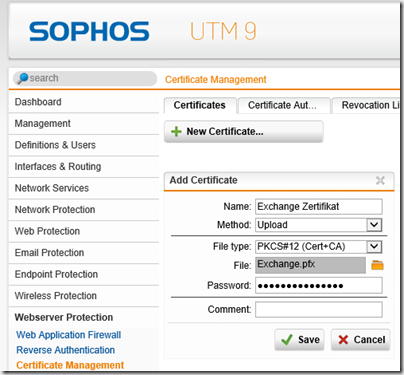

Nun aber zur Konfiguration der UTM WAF. Zuerst das entsprechende Zertifikat importieren:

![image image]()

Hier kann das Zertifikat hochgeladen werden

![image image]()

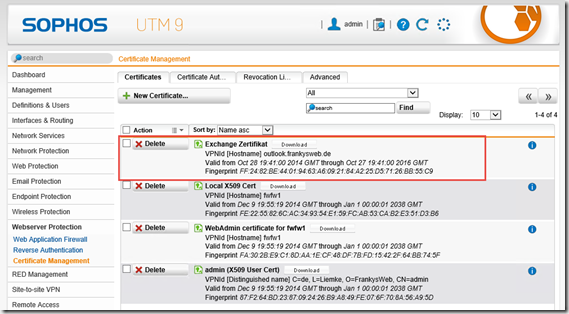

Nach dem Upload sollte es wie folgt aussehen:

![image image]()

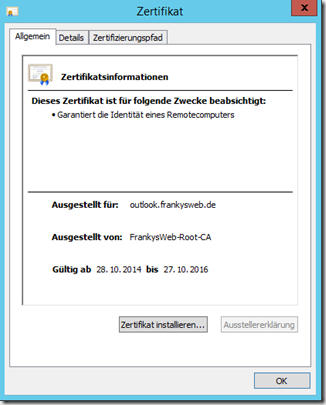

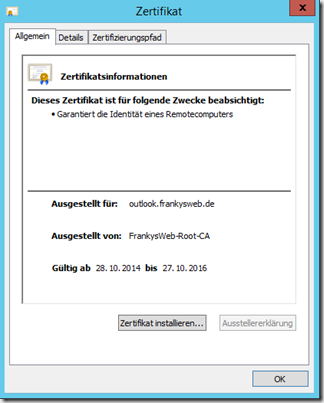

Das Zertifikat welches ich verwende kommt von einer internen CA, es kann natürlich auch jedes gekaufte Zertifikat verwendet werden, wenn es die korrekten Hostnamen enthält. In meinem Fall also “outlook.frankysweb.de und “autodiscover.frankysweb.de”. Hier mein Zertifikat zur Veranschaulichung:

![image image]()

![image image]()

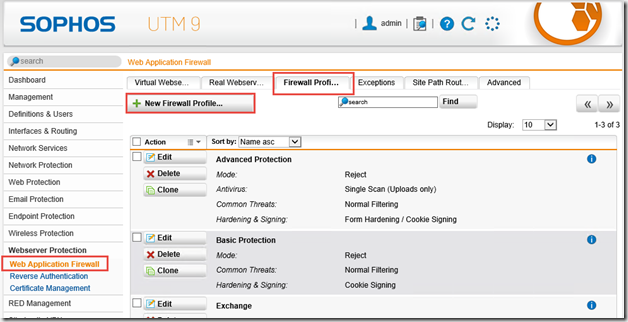

Sobald das Zertifikat hochgeladen ist, können wir ein Firewall Profile anlegen:

![image image]()

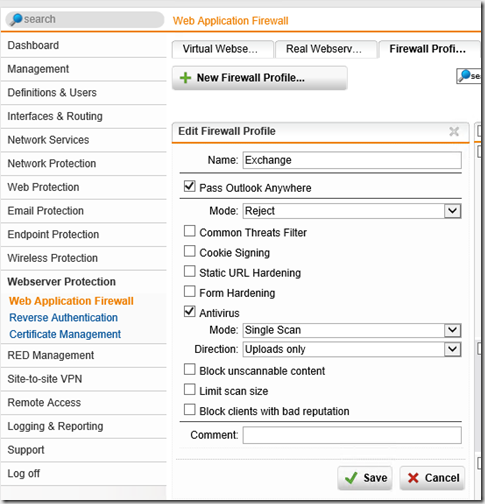

Ich habe mein Profil “Exchange” genannt und die folgenden Einstellungen aktiviert:

![image image]()

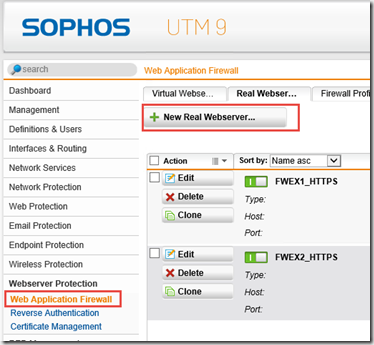

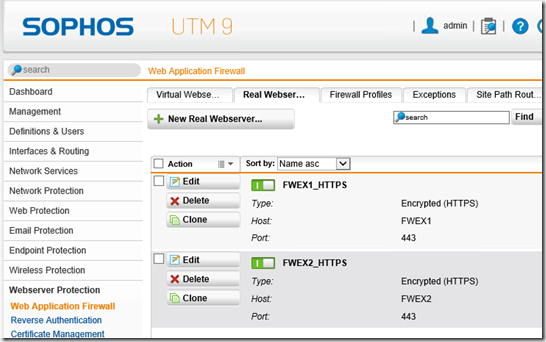

Die oben gezeigten Einstellungen haben in meiner Testumgebung bestens funktioniert. Daher habe ich es erst einmal so belassen und werde gegebenenfalls weiter verfeinern. Jetzt können die “Real Servers” angelegt werden:

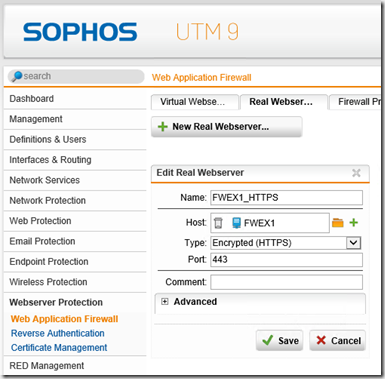

![image image]()

Hinter “Host” verbirgt sich nur die IP des Exchange Servers.

![image image]()

Ich habe beide Exchange Server als Real Server angelegt:

![image image]()

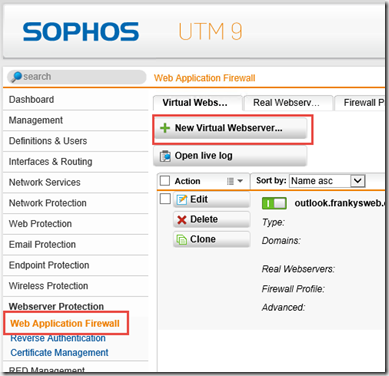

Und zum Schluss wird noch der Virtual Server angelegt:

![image image]()

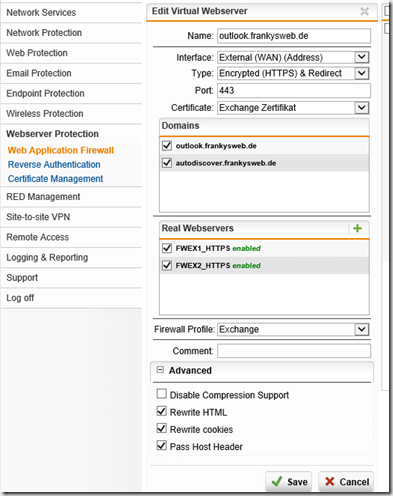

Die Einstellungen für den Virtual Server sind wie folgt:

![image image]()

Das war alles…

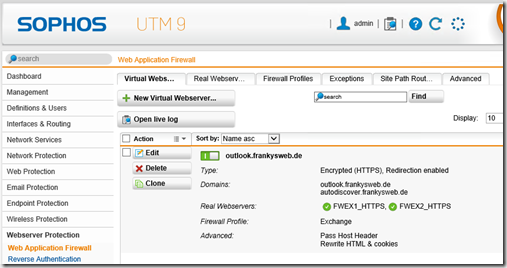

![image image]()

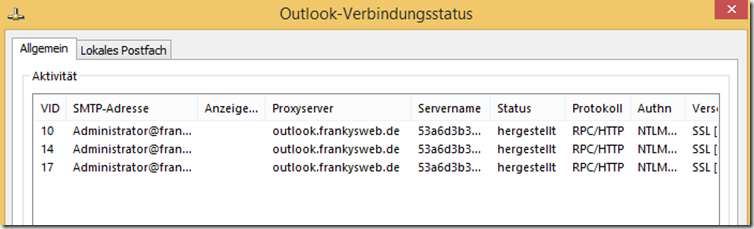

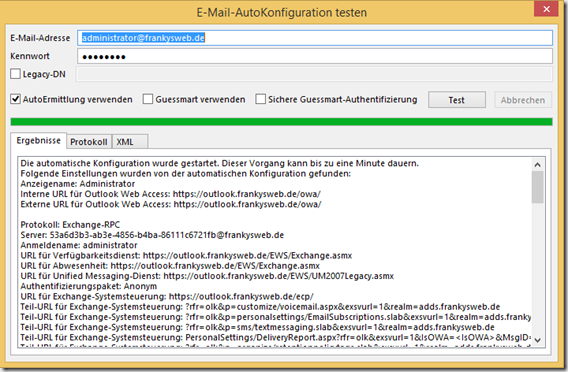

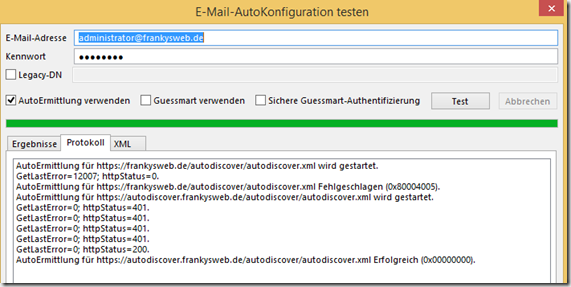

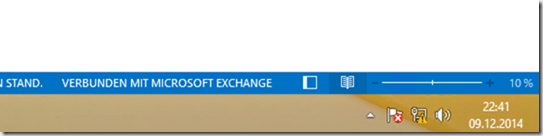

…und das Beste: Es funktioniert sogar. Die Probleme die ich noch mit der UTM 9.2 hatte treten nicht mehr auf. Autodiscover funktioniert sauber, neues Outlook Konto einrichten ohne das der Client vorher in der Domain war. Sogar NTLM funktioniert:

![image image]()

![image image]()

![image image]()

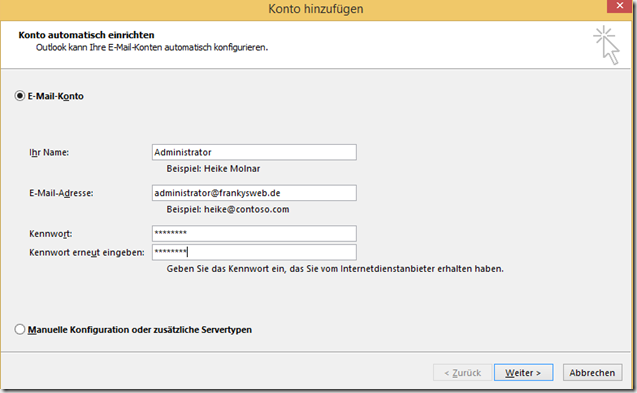

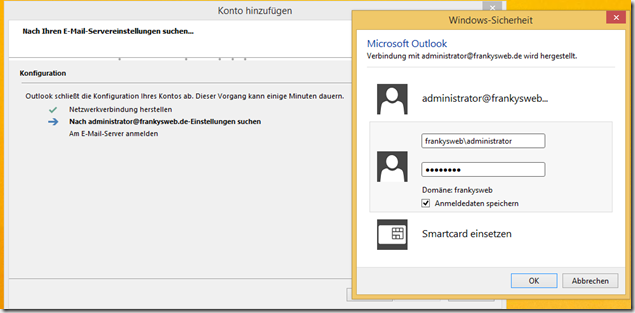

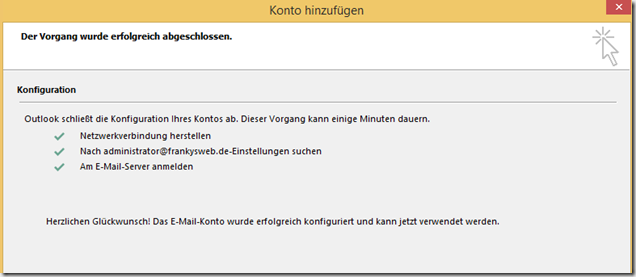

Super, so habe ich mir das vorgestellt. Keine Workarounds mehr an Exchange und Active Directory, es läuft einfach. Zum Abschluss noch einmal die Outlook Ersteinrichtung, wenn der Client nicht im AD ist:

![image image]()

Die Abfrage der Anmeldedaten ist normal. Outlook versucht sich mit dem Benutzer administrator@frankysweb.de anzumelden. Mein AD Benutzer heißt aber frankysweb\administrator. Das wird in den meisten Umgebungen so sein.

![image image]()

![image image]()

![image image]()

Ich werde diesen Artikel noch etwas verfeinern. Ich freue mich aber, das es mit UTM 9.3 endlich so funktioniert, wie ich es mir wünsche. Da kann man den kleinen TLS Bug ja schon fast vergessen…

![clip_image002[7] clip_image002[7]](http://www.frankysweb.de/wp-content/uploads/2015/01/clip_image0027_thumb.jpg)