Das Thema Active Directory habe ich hier in letzter Zeit etwas vernachlässigt, daher kommt hier zum mal wieder ein leichter Einstieg in das Thema.

Vorwort

In diesem Artikel geht um die Installation eines neuen Active Directory auf der grünen Wiese. In dieser Testumgebung gibt es bisher nur einen Server der zum Domain Controller hochgestuft werden soll und somit eine neue Gesamtstruktur bereit stellt. Auf dem Server ist Windows Server 2016 installiert und natürlich alle zum Zeitpunkt verfügbaren Updates.

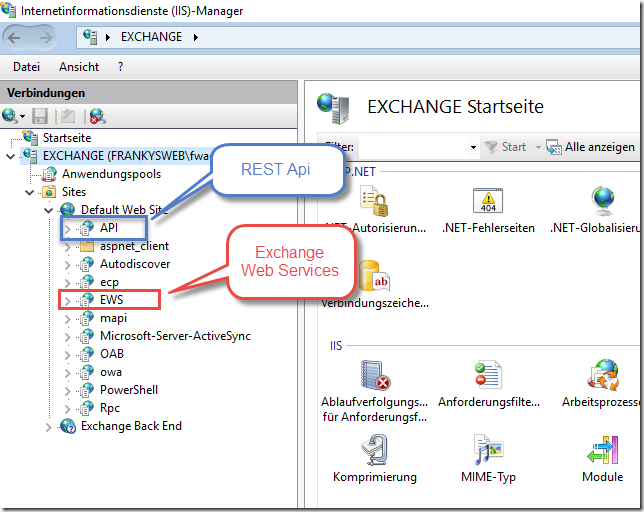

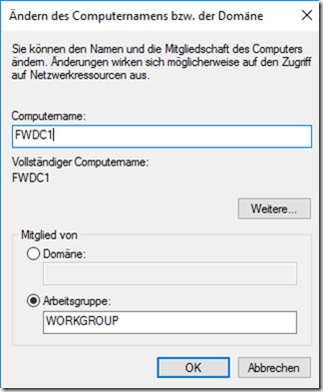

Vorbereitung

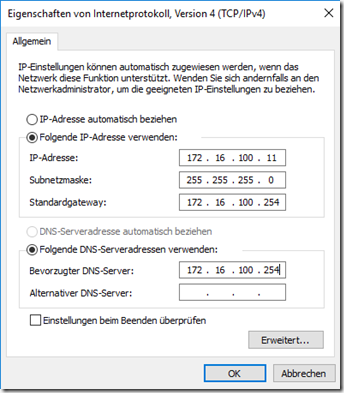

Die Vorbereitungen sind schnell erledigt. Der Server muss mit einem entsprechenden Hostnamen konfiguriert sein und über eine fest vergebene IP-Adresse verfügen. In meinem Fall wähle ich den Hostnamen FWDC1

![image image]()

Als IP Adresse vergebe ich die 172.16.100.11

![image image]()

Gateway und mindestens ein DNS Server sollten ebenfalls angegeben werden. Das waren im Prinzip schon alle nötigen Vorbereitungen.

Active Directory Rolle installieren

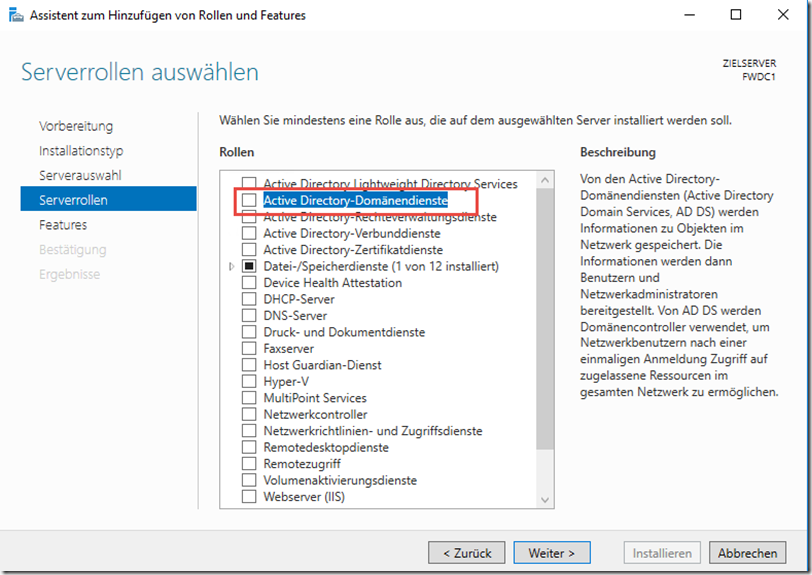

Damit ein neues Active Directory installiert werden kann, muss zunächst die Rolle “Active Directory-Domänendienste” installiert werden:

![image image]()

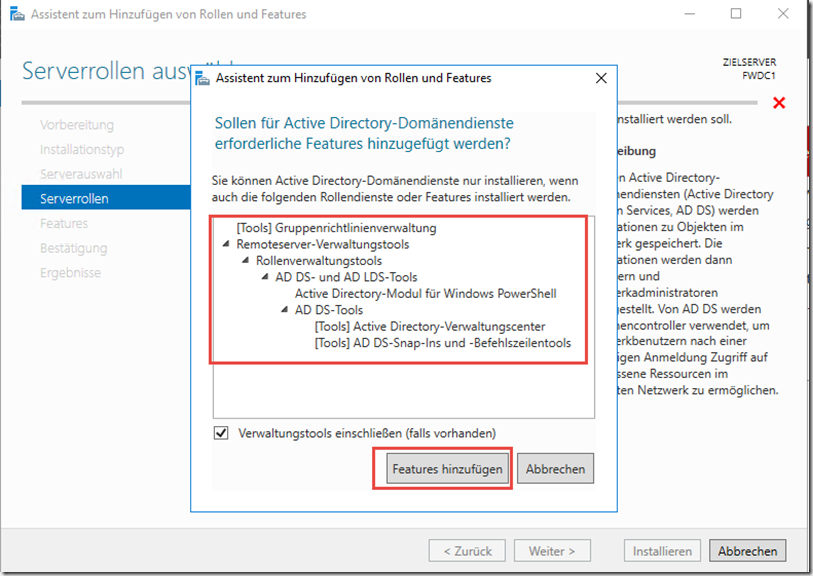

Die erforderlichen Features für die Rolle werden ebenfalls installiert:

![image image]()

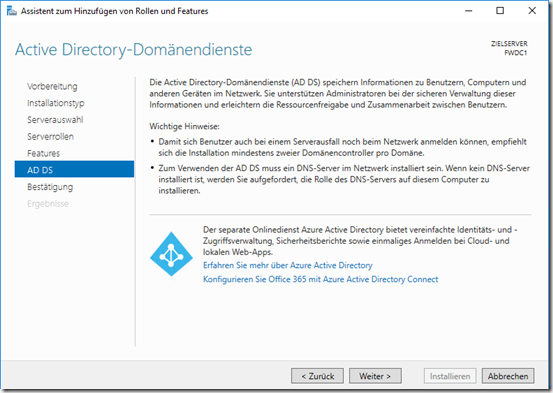

Die restlichen Abfragen können alle mit “Weiter” bestätigt werden

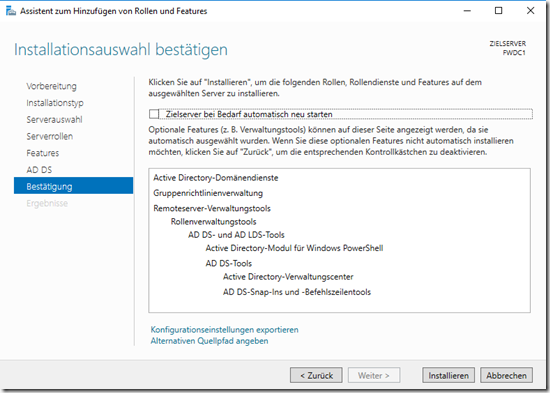

![Active Directory Active Directory]()

Zum Schluss wird noch eine Zusammenfassung angezeigt

![image image]()

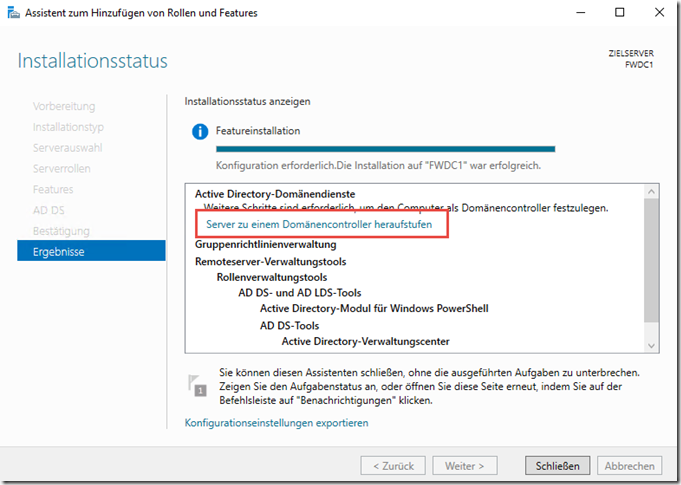

Nach der Installation der Binärdaten kann der Server zum Domain Controller hoch gestuft und somit das Active Directory installiert werden:

![image image]()

Domain Controller hochstufen

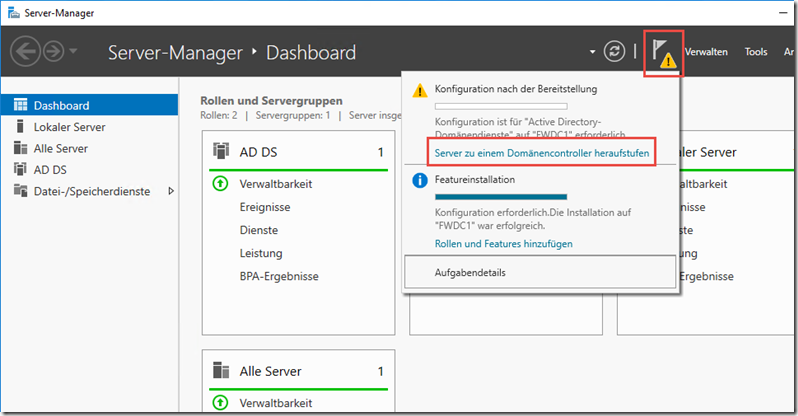

Falls das vorherige Fenster des Assistenten schon geschlossen wurde, ist der Assistent für das Heraufstufen zum Domain Controller auch im Server Manager verfügbar:

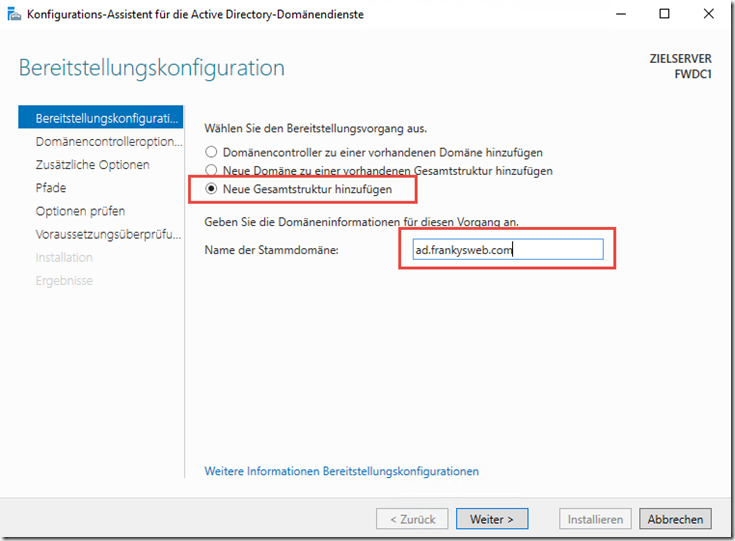

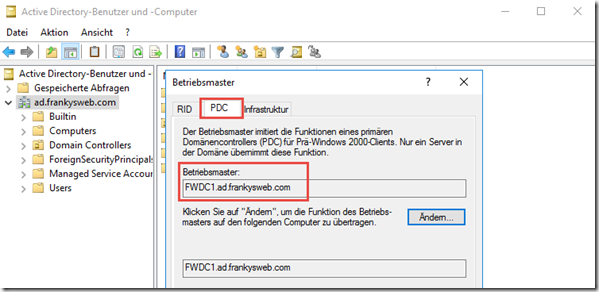

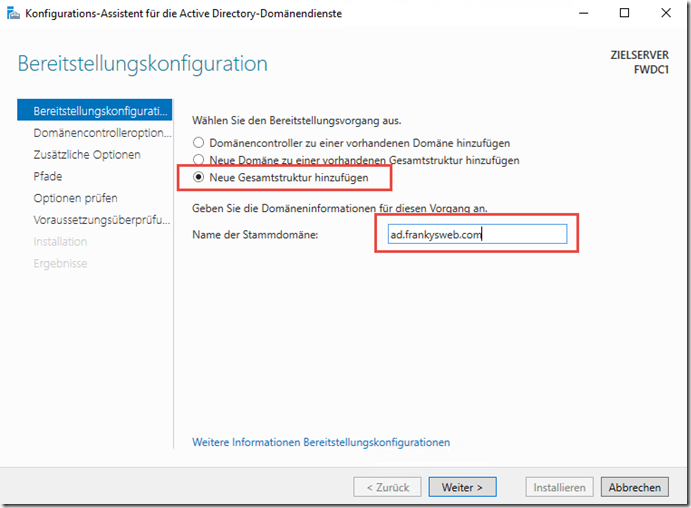

![image image]()

Wer sich auf einer grünen Wiese befindet, kann den Namen für das Active Directory frei vergeben. Mittlerweile werden Namen wie firma.local in neuen Umgebungen nicht mehr verwendet. Besser wäre hier ein Name wie ad.firma.de. Trotzdem können auch weiterhin Namen wie firma.local oder firma.intern verwendet werden. Der Stammdomainname darf allerdings nicht einteilig sein. “Firma” oder “Intern” geht also nicht.

Ich wähle als Name ad.frankysweb.com:

![image image]()

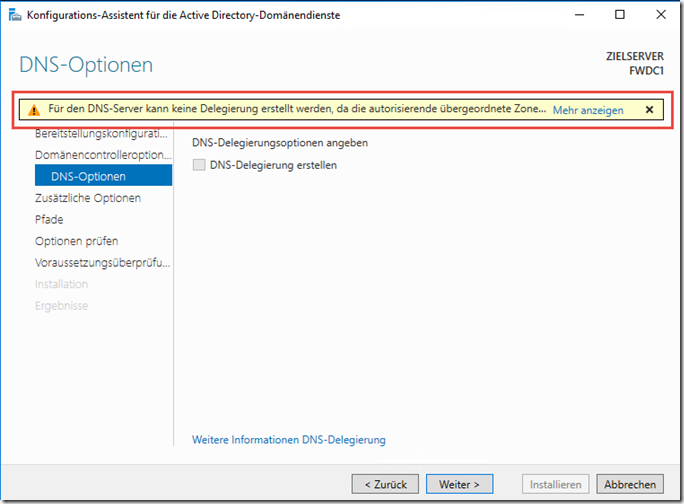

Der folgende Dialog lässt sich etwas Zeit, wenn keine DNS-Delegierung erstellt werden kann, bei dem ersten Domain Controller und öffentlichen DNS-Servern ist dies völlig normal. In diesem Fall versucht dieser Server nun eine DNS-Delegierung für ad.frankysweb.com in der Zone frankysweb.com anzulegen. Da frankysweb.com von einem Nameserver im Internet gehostet wird und nicht von diesem Server aktualisiert werden kann, läuft die Erstellung der Delegierung in einen TimeOut.

Im Normalfall wird eine Delegierung vom öffentlichen DNS zum internen DNS nicht benötigt und man würde kaum den zukünftigen DC per Port 53 (DNS) im Internet erreichbar machen wollen.

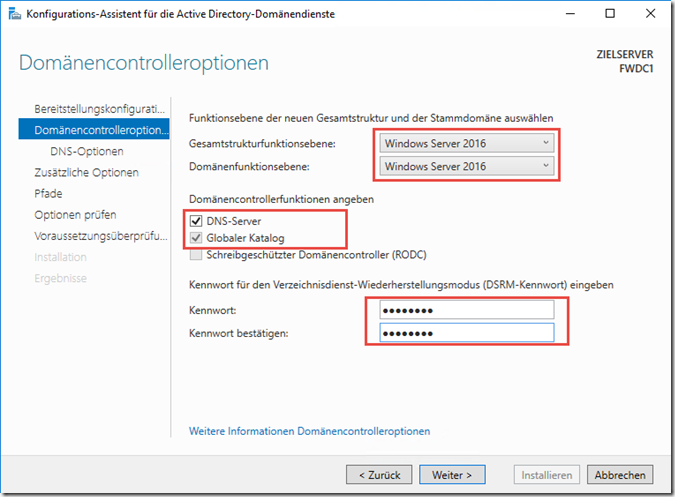

Gesamtstruktur- und Domänenfunktionsebene können bei einer neuen Umgebung auf “Server 2016” gestellt werden. In diesem Fall werden alle Active Directory Features verfügbar, es lässt sich allerdings kein Server mehr zum DC hochstufen, der nicht mindestens Server 2016 als Betriebssystem verwendet.

Das Kennwort für die Wiederherstellungsmodus SICHER verwahren.

![image image]()

Im darauf folgenden Dialog wird auch ein entsprechender Hinweis angezeigt, dass keine Delegierung erstellt werden konnte:

![image image]()

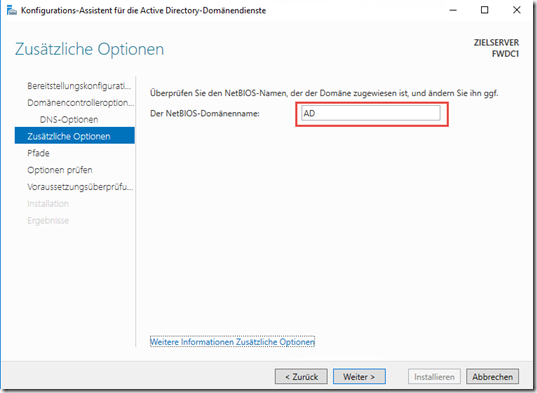

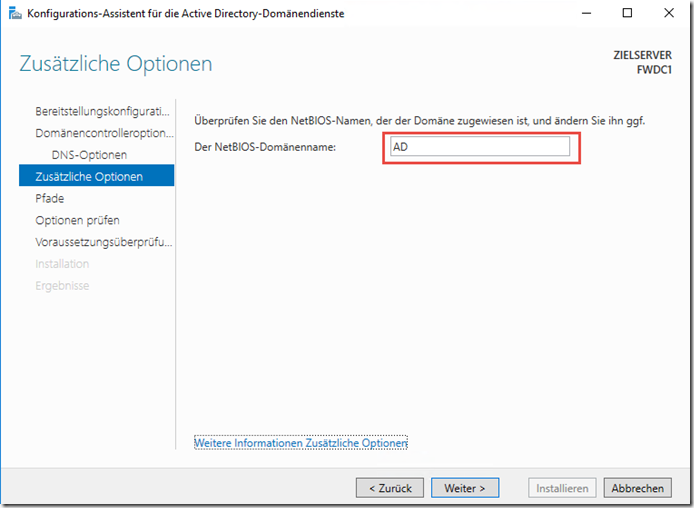

Der NetBIOS Name “AD” ist doch ganz schön, kurz, knackig, einprägsam. Der erste Teil des Stammdomainnamens wird per Default zum NetBIOS Namen der Domain. In meinem Fall ist das “AD”. Hier lässt sich der NetBIOS Name aber auch anpassen:

![image image]()

Gut, AD mag jedem Admin etwas sagen, den Benutzern allerdings nicht, denkbar wäre auch der Firmenname als NetBIOS Name.

Aus dem NetBIOS Namen ergeben sich später auch die Benutzernamen, zum Beispiel “AD\frank”. Als NetBIOS Name lässt sich hier auch “frankysweb” eintragen. Der Benutzername wäre dann “frankysweb\frank” oder “frank@ad.frankysweb.com”.

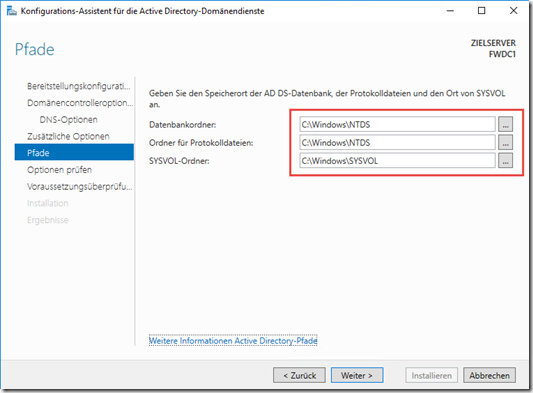

Die Speicherpfade können normalerweise so belassen werden:

![image image]()

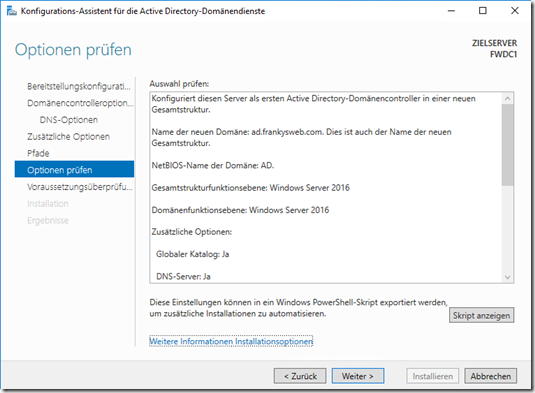

Zum Schluss noch eine Zusammenfassung vor dem Heraufstufen

![image image]()

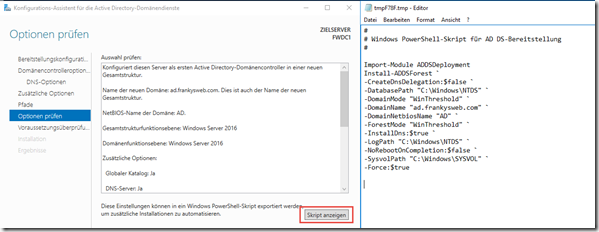

Nette Zugabe: Der Assistent zeigt auch direkt den PowerShell Befehl für das Heraufstufen an. Für neue Domain Controller ist dies ganz praktisch.

![image image]()

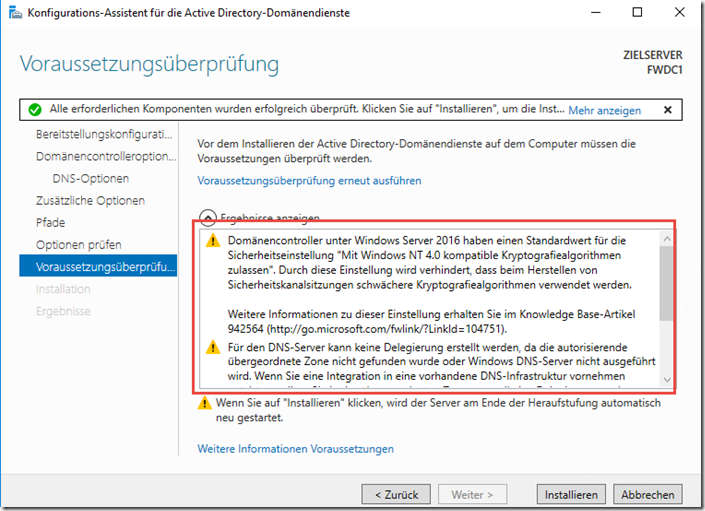

Aufgrund der DNS-Delegierung dauert auch die Voraussetzungsüberprüfung etwas, die beiden Warnungen sind normal.

![image image]()

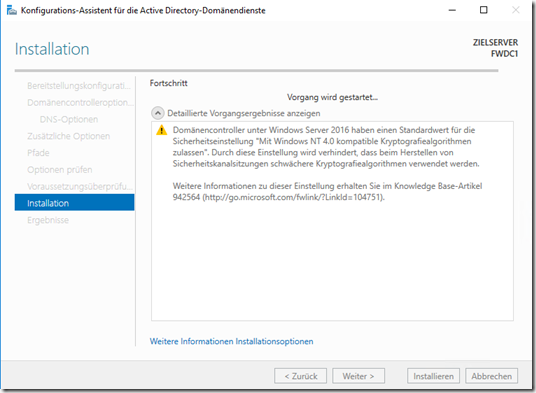

Nach dem Klick auf “Installieren” wird der Server zum Domain Controller heraufgestuft und startet neu.

![image image]()

Nach dem Neustart sind noch ein paar kleine Nacharbeiten nötig.

Nacharbeiten

Der neue Domain Controller ist jetzt bereits funktionsfähig, allerdings sind noch ein paar kleine Nacharbeiten zu erledigen die gerne vergessen werden.

Hier noch einmal das Beispiel für den Benutzernamen (wie oben beschrieben):

![image image]()

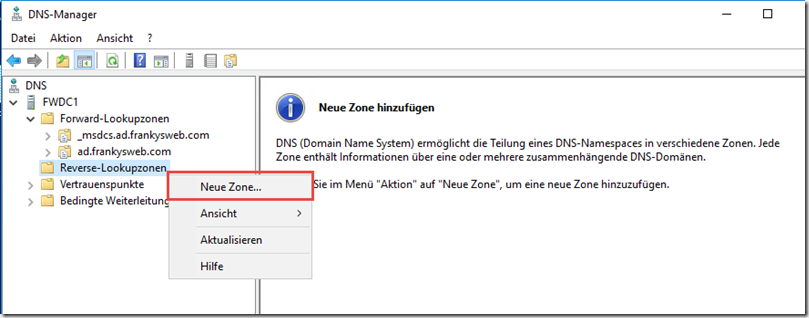

Nachdem der Domain Controller installiert wurde, muss noch eine Reverse Lookup Zone erstellt werden:

![image image]()

Die Optionen können soweit übernommen werden, es handelt sich um eine primäre Zone:

![image image]()

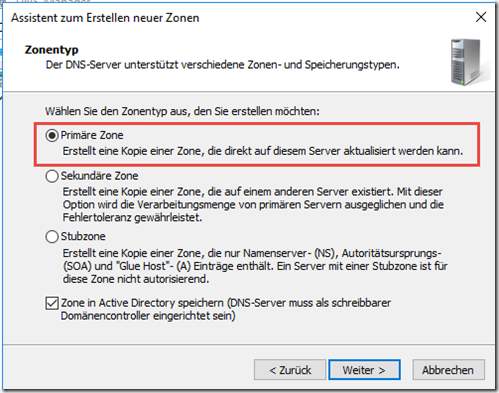

Die Zone soll auf alle DCs dieser Domain repliziert werden:

![image image]()

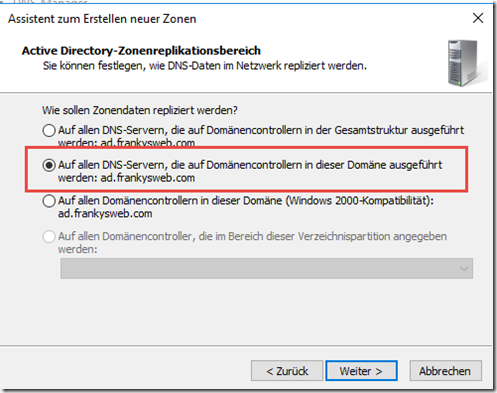

Als Typ IPv4:

![image image]()

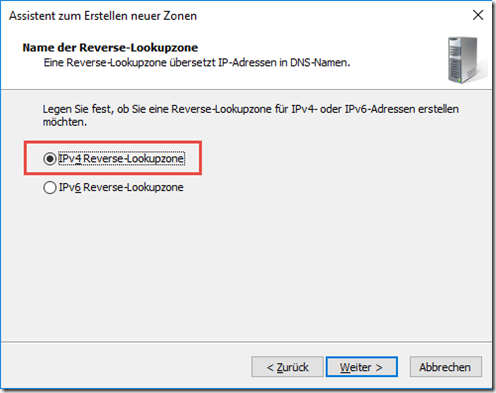

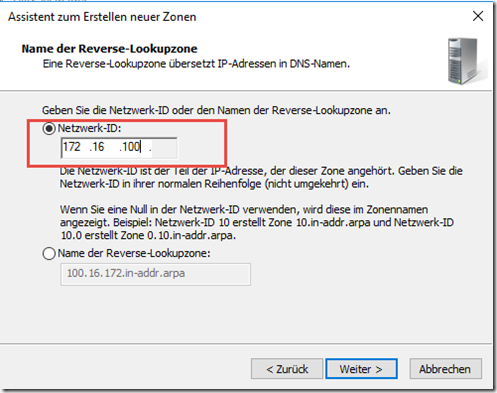

Hier muss nur das Subnetz angegeben werden:

![image image]()

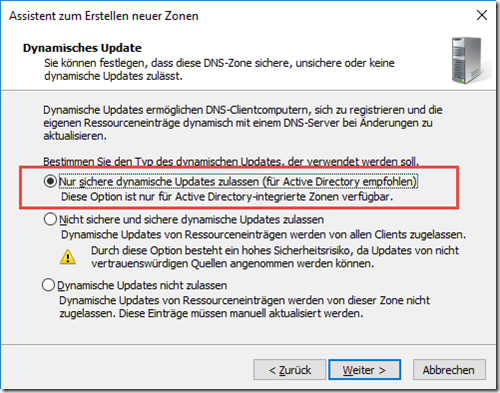

Es werden nur sichere dynamische Updates erlaubt, das heißt es dürfen nur Domain Computer ihre eigenen DNS Records aktualisieren.

![image image]()

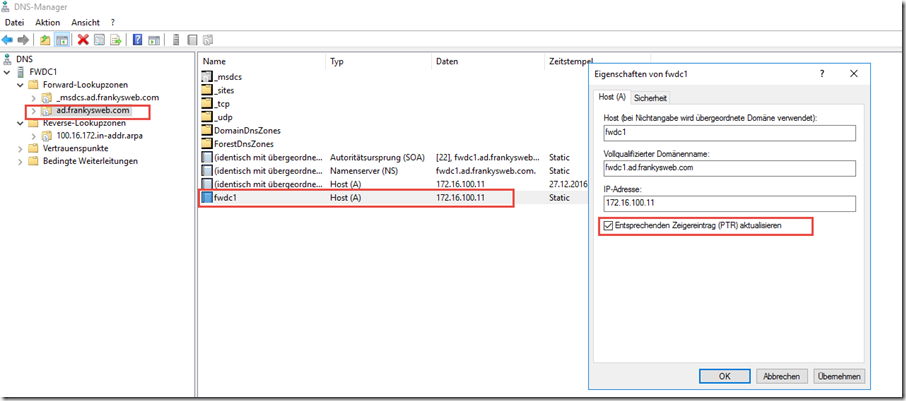

Nachdem die Reverse Lookup Zone angelegt wurde, wird auf dem Host-A Eintrag des Domain Controllers der Haken bei “Entsprechenden Zeigereintrag aktualisieren” aktiviert:

![image image]()

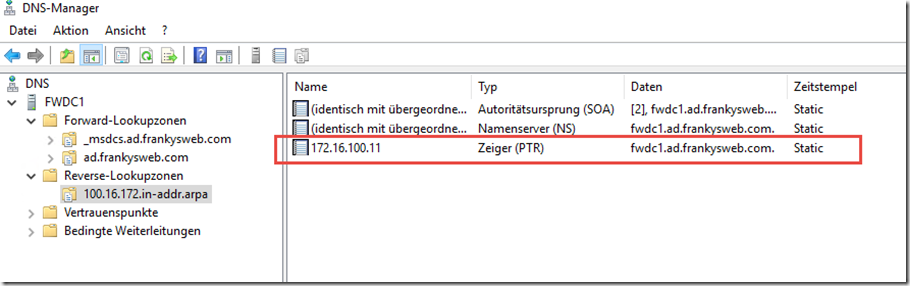

Das Setzen des Häkchens erzeugt dann einen PTR für den DC in der Reverse Lookup Zone:

![image image]()

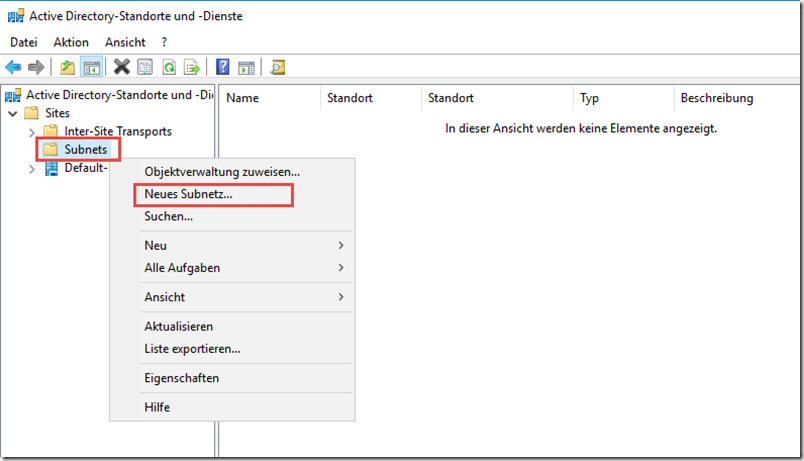

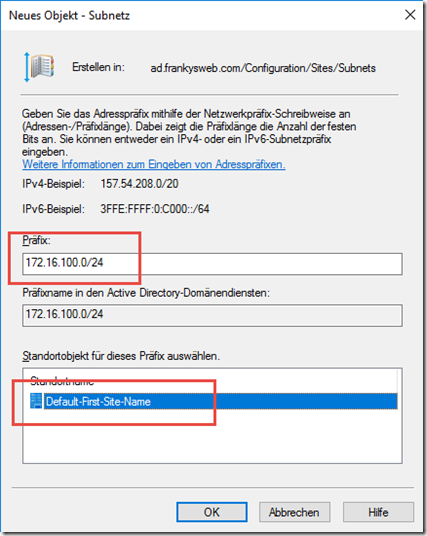

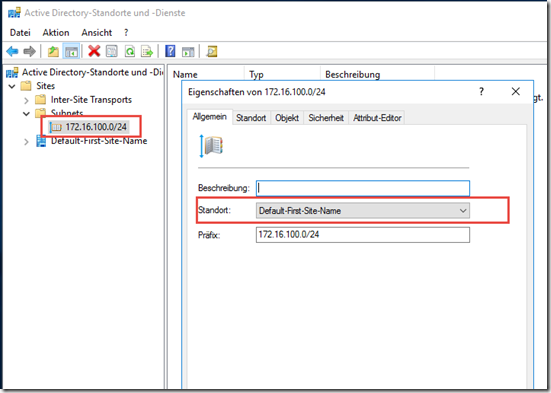

Nachdem die Reverse Lookup Zone angelegt wurde, muss noch das Subnetz für den Active Directory Standort anleget werden, dies wird auch gerne vergessen:

![image image]()

Auch hier wird das entsprechende oder die entsprechenden Subnetze angegeben für die Domain Controller an diesem Standort zuständig sind. In meinem Fall ist das nur 172.16.100.0/24

![image image]()

Somit haben wir einen Active Directory Standort mit einem Domain Controller für das Subnetz 172.16.100.0/24

![image image]()

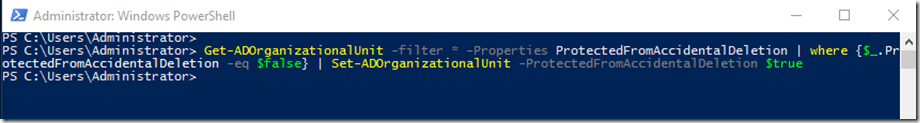

Es ist übrigens eine gute Idee alle Organisationeinheiten vor versehentlichem Löschen zu schützen, das ist mit einem kleinen Powershell Befehl erledigt und kann nicht schaden:

Get-ADOrganizationalUnit -filter * -Properties ProtectedFromAccidentalDeletion | where {$_.ProtectedFromAccidentalDeletion -eq $false} | Set-ADOrganizationalUnit -ProtectedFromAccidentalDeletion $true

![image image]()

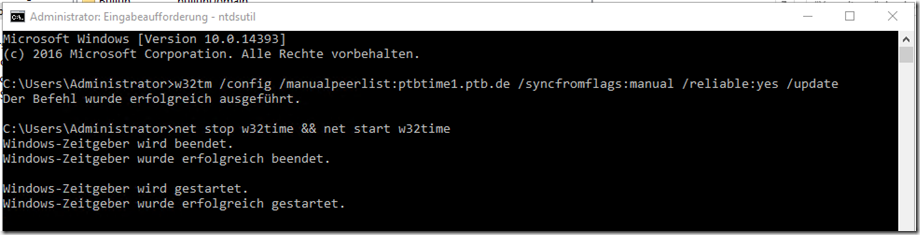

Eine wichtige Sache noch zum Schluss: Die Uhrzeit!

Die Uhrzeit im Active Directory ist nach wie vor extrem wichtig. Daher sollte ein Domain Controller mit einem Zeitserver synchronisiert werden. In dieser Umgebung gibt es bisher nur einen Domain Controller, daher stellt sich hier nicht die Frage welcher DC mit einer externen Zeitquelle synchronisiert werden muss. Wenn es mehr als einen DC in der Domain gibt: Der DC mit der FSMO Rolle “PDC” wird mit einer Zeitquelle synchronisiert:

![image image]()

Um einen NTP Server auf dem PDC einzustellen genügen die folgenden beiden Befehle:

w32tm /config /manualpeerlist:ptbtime1.ptb.de /syncfromflags:manual /reliable:yes /update

net stop w32time && net start w32time

![image image]()

Die Nacharbeiten sind soweit abgeschlossen und das Active Directory ist grundlegend benutzbar. Da das Active Directory allerdings in den meisten Firmen eine, wenn nicht sogar die, Kernkomponente ist, ist es ratsam mindestens zwei Domain Controller zu installieren.

Die Installation eines zweiten Domain Controllers folgt im nächsten Artikel.

Der Beitrag Server 2016: Active Directory Installation (Teil 1) erschien zuerst auf Frankys Web.

![]()